アプリケーション スキャン ガイド

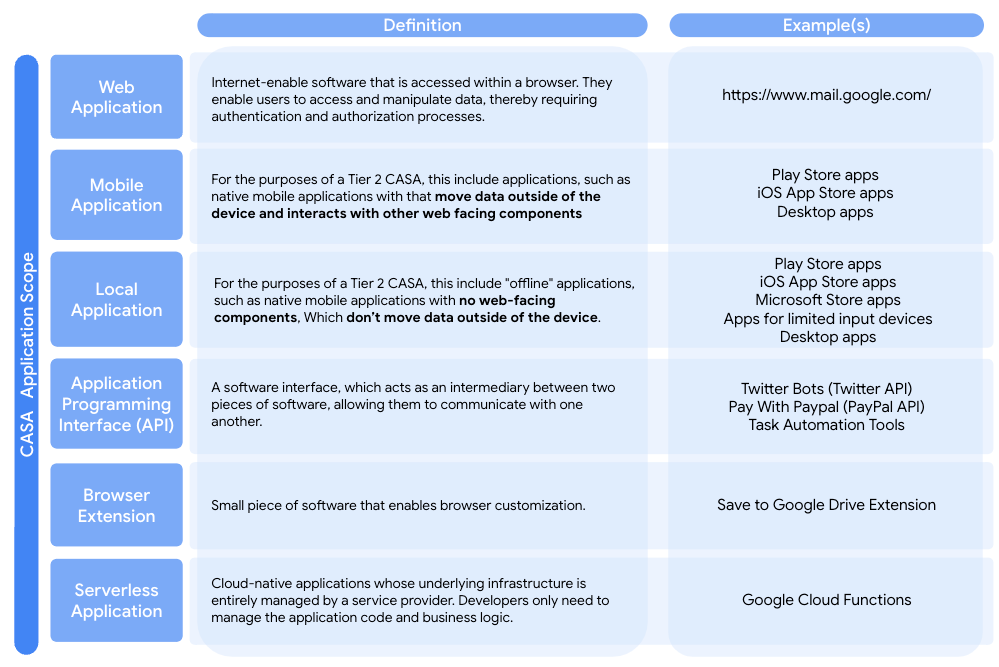

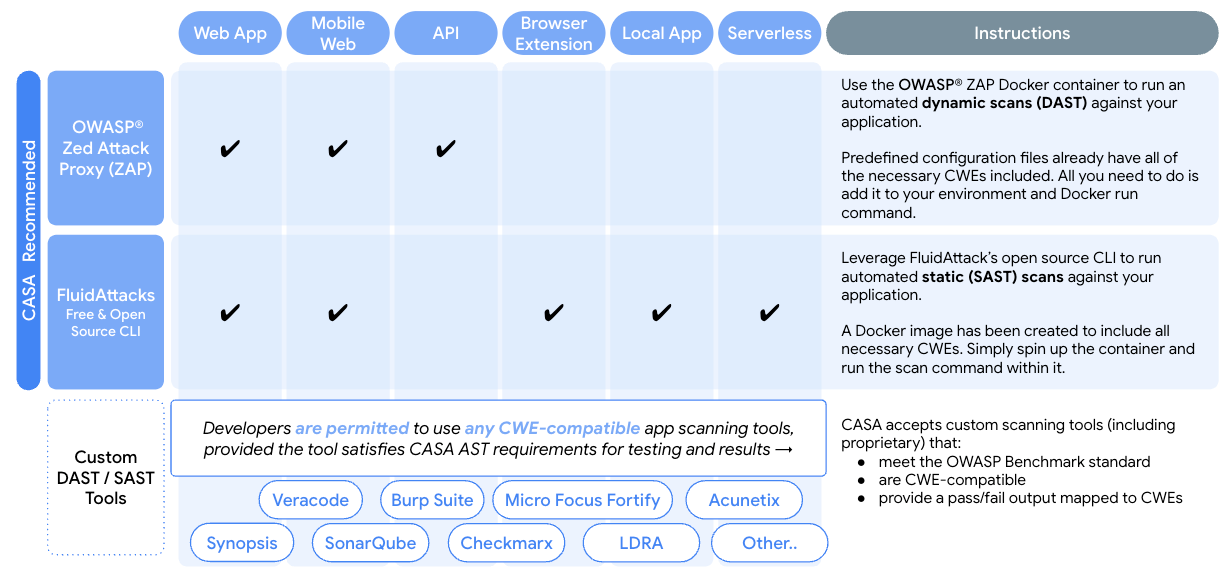

このドキュメントは、サードパーティ デベロッパーに対し、アプリ上で静的スキャンまたは動的スキャンを実行する方法の手順ガイドを提供することを目的としています。このドキュメントでは、一般的に確認されている 2 つのセキュリティ評価ツールである静的スキャンと動的スキャンの手順について説明します。サードパーティ デベロッパーごとに、自動スキャンの構成プロセスを順を追って説明します。サードパーティのデベロッパーは、送信するアプリケーションの種類(ウェブ、モバイル、API、サーバーレス、ローカル、ブラウザの拡張機能)にマッピングされた CWE を含める必要があります。

サードパーティ デベロッパーがスキャンが完了したら、生成されたスキャン結果(CSV と XML の両方)をポータルにアップロードする必要があります。評価機関は、提出されたドキュメントを審査して、次の手順を説明します。評価プロセスの詳細については、こちらをご覧ください。

スコープ

開発者は、アプリケーションをスキャンして、OWASP アプリケーション セキュリティ検証標準(ASVS)v4.0 にマッピングされた特定の CWE のセットを探す必要があります。適用可能な CWE の数は、アプリケーションの種類によって異なります。関連するすべての CWE は、FluidAttack と ZAP 用に提供されているさまざまな構成ファイルに含まれています。これらのオープンソース ツールをスキャンに使用する場合、デベロッパーは、アプリケーション タイプ用に作成された構成ファイルを選択するだけで済みます。ただし、別のスキャンツールを使用する場合は、関連するすべての CWE が含まれているという証拠をデベロッパーが提供する必要があります。これは、スキャンツールで使用される構成ファイルまたはポリシーです。全体として、デベロッパーは次のことを提供する必要があります。

推奨されるオープンソース スキャンツールを使用する場合、デベロッパーは

-

FluidAttack または ZAP スキャンの結果を CSV 形式または XML 形式でスキャンします。

-

スキャンの実行に使用されるポリシーまたは構成ファイル。アプリケーション タイプに関連するすべての CWE が表示されます。

-

合格または不合格の形式で結果をスキャンし、それぞれ CWE にマッピングします。失敗要件のみを表示するスキャン結果も許可されます。

-

「スコアカード」は、OWASP ベンチマークに対して DAST または SAST スキャンツールを実行した結果です。