FluidAttack

| スキャンツール | Web |

Mobile |

Local |

API |

Extension |

Serverless |

手順 |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

FluidAttacks オープンソース CLI を利用して、アプリケーションに対して自動静的(SAST)スキャンを実行します。必要なすべての CWE を含む Docker イメージが作成されました。コンテナを起動して、その中で scan コマンドを実行するだけです。 |

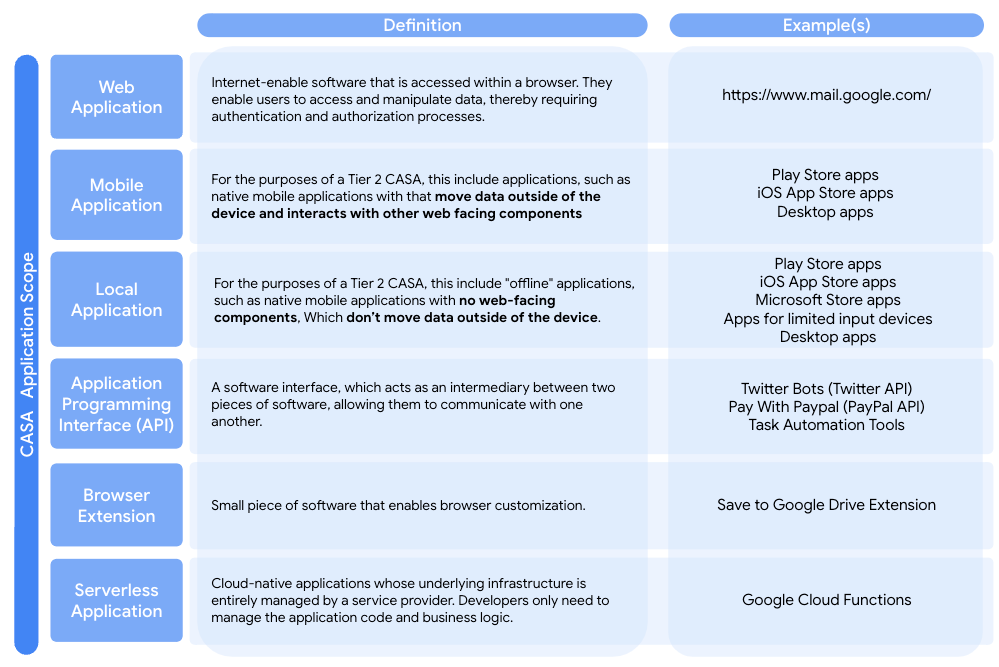

各タイプの定義については

こちらをクリック

ウェブ、モバイル、内部アプリケーション、ブラウザ拡張機能、サーバーレス関数のソースコードのスキャンは、次の手順で実行できます。

-

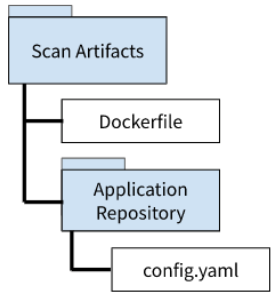

スキャン アーティファクトを格納するフォルダを作成します。

-

フォルダに名前を付けて、CASA スキャン Dockerfile をアップロードします。

-

このフォルダ内のアプリケーション リポジトリをクローンし、ルートフォルダ内に config.yaml ファイルを追加します。このファイルは config.yaml にあります。

-

最終的な設定は次のようになります。

次のアプリケーション タイプでは、パッケージに関する追加の考慮事項があります。スキャンを正常に完了するには、必要な形式に沿って入力してください。

Android Studio プロジェクト: AndroidManifest.xml は「app/src/main/AndroidManifest.xml」に配置し、ディレクトリ「app/src/main/java/」を作成する必要があります。

-

構成ファイル(config.yaml)には、スキャン結果の保存場所を指定します。デフォルト値は次のとおりです。

ネイティブの Android アプリをスキャンする場合は、構成ファイル内で以下のコードを更新して、APK の場所を指定します。

apk:

# 説明: Android APK の動的スキャン。

含める:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

[include] パラメータを更新し、config.yaml ファイルの場所を基準としたターゲット APK のファイルパスを指定します。

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

形式は CSV のままにしますが、config.yaml ファイル内にある出力の名前は自由に変更できます。

-

次のコマンドを実行して Docker イメージをビルドします。

docker build -t casascan /path/to/Dockerfile

-

コンテナを起動し、次のコマンドを実行して Fluid SAST スキャンを開始します(この手順の完了には時間がかかる場合があります)。

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

ステップ 5 が完了すると、結果がアプリケーション リポジトリ フォルダ内の CSV ファイルに保存されます。

-

スキャンが完了したら、docker ps を実行してポート値をコピーし、コンテナの ID を取得します。

-

次のコマンドを実行して、スキャン結果をホストにコピーします。

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv