Uygulama Tarama Kılavuzu

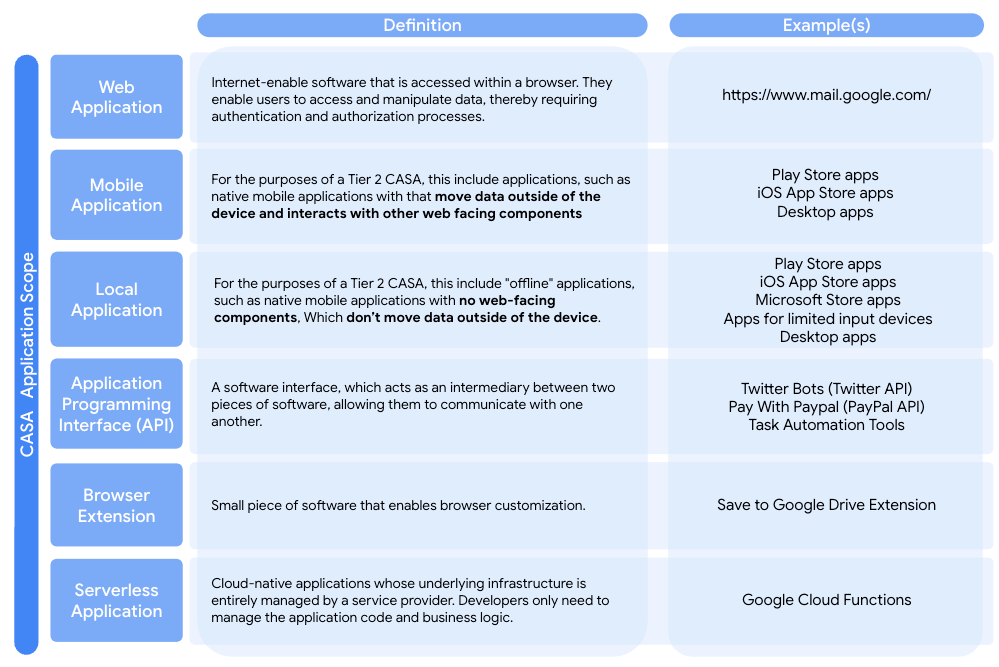

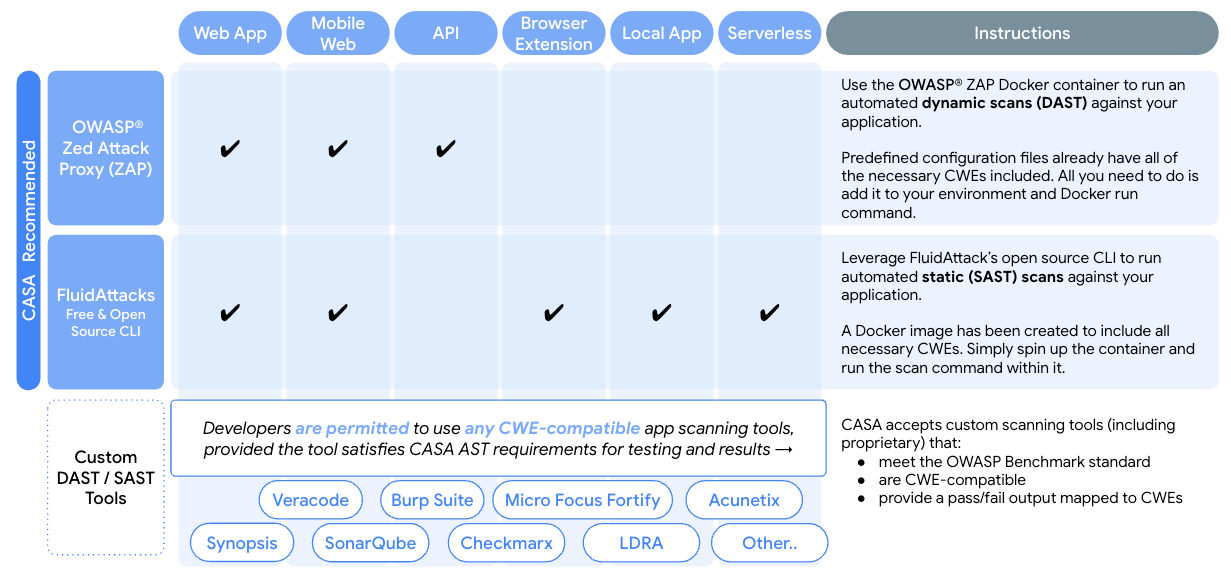

Bu belgenin amacı, 3. taraf geliştiricilere uygulamanızda statik veya dinamik bir taramayı nasıl gerçekleştirecekleri ile ilgili adım adım açıklamalı bir kılavuz sağlamaktır. Bu belgede, en sık gözlemlenen iki güvenlik değerlendirme aracının Statik Tarama ve Dinamik Tarama ile ilgili prosedürleri yer alır. Her bölümde 3. taraf geliştiriciler, otomatik taramaları yapılandırmayla ilgili adımlarda kendilerine yol gösterecek adımlar bulabilir. Üçüncü taraf geliştiricilerin, gönderdikleri uygulama türleriyle (web, mobil, API, sunucusuz, yerel veya tarayıcı uzantısı) eşlenmiş CWE'leri dahil etmeleri gerekir

Üçüncü taraf geliştiriciler taramaları tamamladıktan sonra, oluşturulan tarama sonucunun (CSV ve XML) portala yüklenmesi gerekir. Bir inceleyici, gönderilen dokümanları inceler ve sonraki adımlarla ilgili talimatları sağlar. Değerlendirme süreci hakkında daha fazla bilgiyi burada bulabilirsiniz.

Kapsam

Geliştiricilerin, uygulamalarını OWASP Uygulama Güvenliği Doğrulama Standardı (ASVS) 4.0 sürümüyle eşleştirilmiş belirli bir CWE grubu için taramaları beklenir. Geçerli CWE sayısı, uygulama türüne göre değişir. İlgili tüm CWE'ler, FluidAttack ve ZAP için sağlanan çeşitli yapılandırma dosyalarına dahil edilmiştir. Bu açık kaynak araçlar tarama için kullanılıyorsa yalnızca geliştiricilerin uygulama türleri için oluşturulan yapılandırma dosyasını seçmeleri gerekir. Ancak başka bir tarama aracı kullanılırsa geliştiriciler ilgili tüm CWE'lerin dahil edildiğine dair kanıt sağlamalıdır. Bu, tarama aracı tarafından kullanılan yapılandırma dosyası veya politika olabilir. Genel olarak geliştiricilerin aşağıdakileri sağlaması gerekir:

Önerilen açık kaynak tarama araçları kullanılırsa geliştiriciler

-

FluidAttack veya ZAP taramasının sonuçlarını CSV veya XML biçiminde tarayın.

-

Taramayı çalıştırmak için kullanılan, uygulama türüyle ilgili tüm CWE'leri gösteren politika veya yapılandırma dosyası.

-

Sonuçları, her biri CWE ile eşlenmiş bir PAS/ FAIL biçiminde tarayın. Yalnızca FAILED koşullarını gösteren tarama sonuçları da kabul edilir.

-

"Puan kartı", DAST veya SAST tarama aracının OWASP Karşılaştırması'na göre çalıştırılmasından kaynaklanır.