FluidAttack

| Tarama Aracı | Web |

Mobile |

Local |

API |

Extension |

Serverless |

Talimatlar |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

Uygulamanız üzerinde otomatik statik (SAST) taramalar yapmak için FluidAttacks açık kaynak CLI'sinden yararlanın. Gerekli tüm CWE'leri içeren bir Docker görüntüsü oluşturulmuştur. Tek yapmanız gereken kapsayıcıyı başlatmak ve içinde tarama komutunu çalıştırmaktır. |

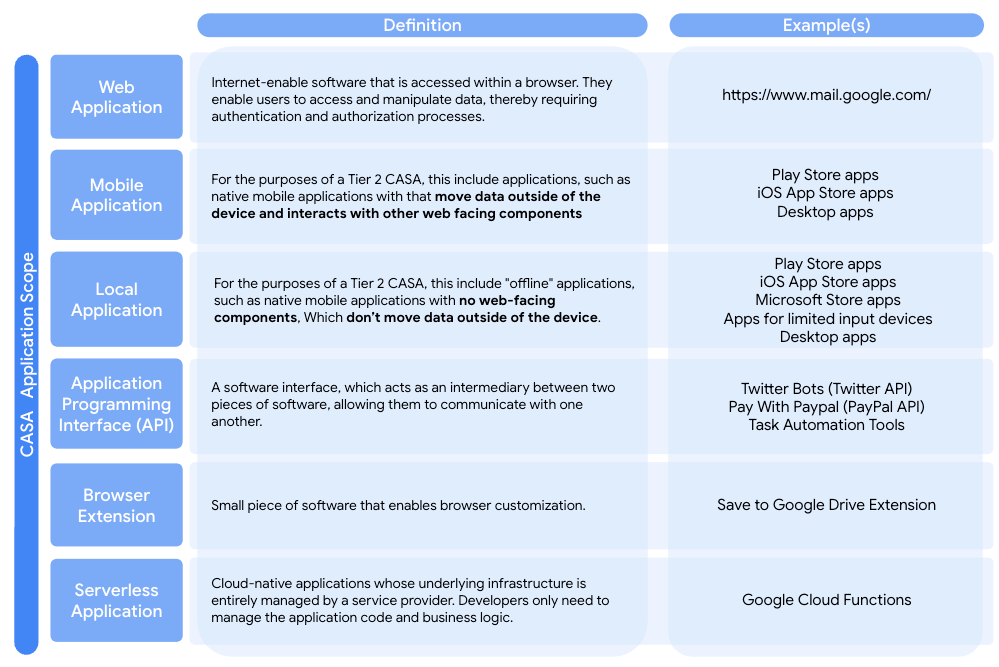

Türlerin tanımı için:

Burayı tıklayın

Web, mobil veya dahili uygulamalarınızın, tarayıcı uzantılarınızın ya da sunucusuz işlevlerinizin kaynak kodunu taramak için aşağıdaki adımları uygulayabilirsiniz:

-

Tarama yapılarını içerecek bir klasör oluşturun.

-

Klasöre ad verin ve CASA taraması Dockerfile dosyasını yükleyin.

-

Bu klasördeki uygulama deposunu klonlayın ve config.yaml dosyasını kök klasöre ekleyin. Bu dosyayı şu adreste bulabilirsiniz: config.yaml

-

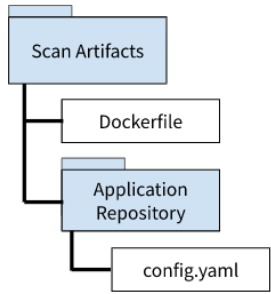

Nihai kurulum şu şekilde görünmelidir:

Aşağıdaki uygulama türlerinde paketlemeyle ilgili ek hususlar vardır. Başarılı bir tarama için lütfen gerekli biçime uyun.

Android Studio Projeleri: AndroidManifest.xml dosyası, "app/src/main/AndroidManifest.xml" konumunda yer almalı ve "app/src/main/java/" dizini bulunmalıdır.

-

Yapılandırma dosyası (config.yaml), tarama sonuçlarınızın nerede depolanacağını belirtir. Varsayılan değerler burada gösterilmektedir.

Yerel bir Android uygulamasını tarıyorsanız yapılandırma dosyasında aşağıdakileri güncelleyerek APK'ların konumunu belirtin:

apk:

# Açıklama: Android APK'larının dinamik taraması.

şunları içerir:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

"include" parametrelerini, config.yaml dosyanızın konumuna göre hedef APK'larınızın dosya yollarıyla güncelleyin.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Biçimi CSV olarak tutun ancak config.yaml dosyasındaki çıkış adını değiştirebilirsiniz.

-

Aşağıdaki komutu çalıştırarak Docker görüntüsü oluşturun:

docker build -t casascan /path/to/Dockerfile

-

Kapsayıcıyı başlatın ve aşağıdaki komutu çalıştırarak Fluid SAST taraması başlatın (bu adımın tamamlanmasının biraz zaman alacağını unutmayın):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

5. adım tamamlandıktan sonra sonuçlar, uygulama deposu klasörünüzdeki bir CSV dosyasında depolanır.

-

Tarama tamamlandıktan sonra docker ps'yi çalıştırıp bağlantı noktası değerini kopyalayarak kapsayıcınızın kimliğini alın

-

Aşağıdaki komutu çalıştırarak tarama sonuçlarını ana makinenize kopyalayın:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv