คําแนะนําในการสแกนแอปพลิเคชัน

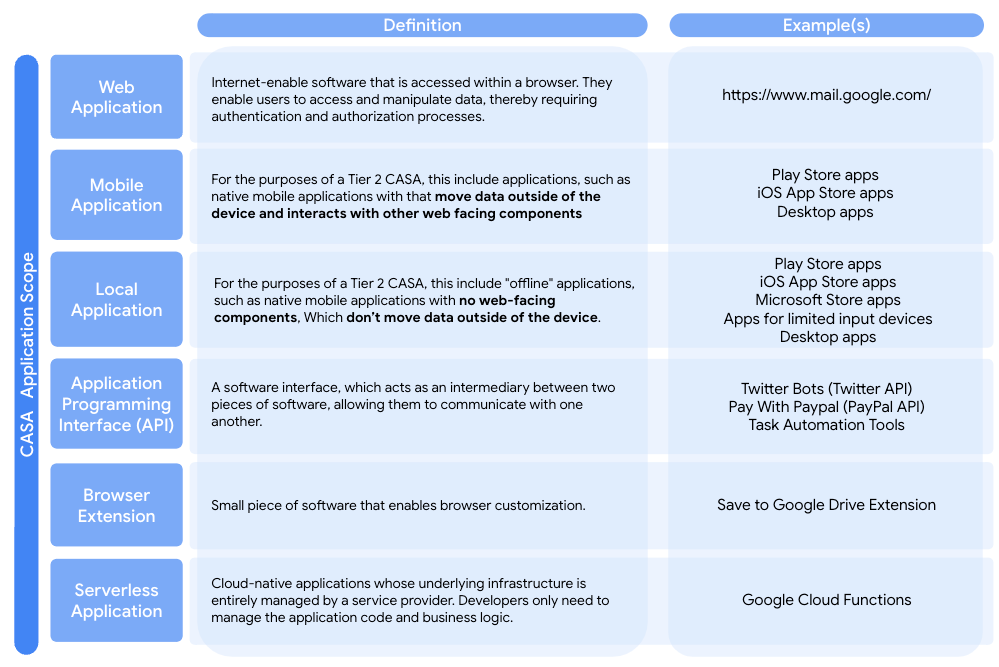

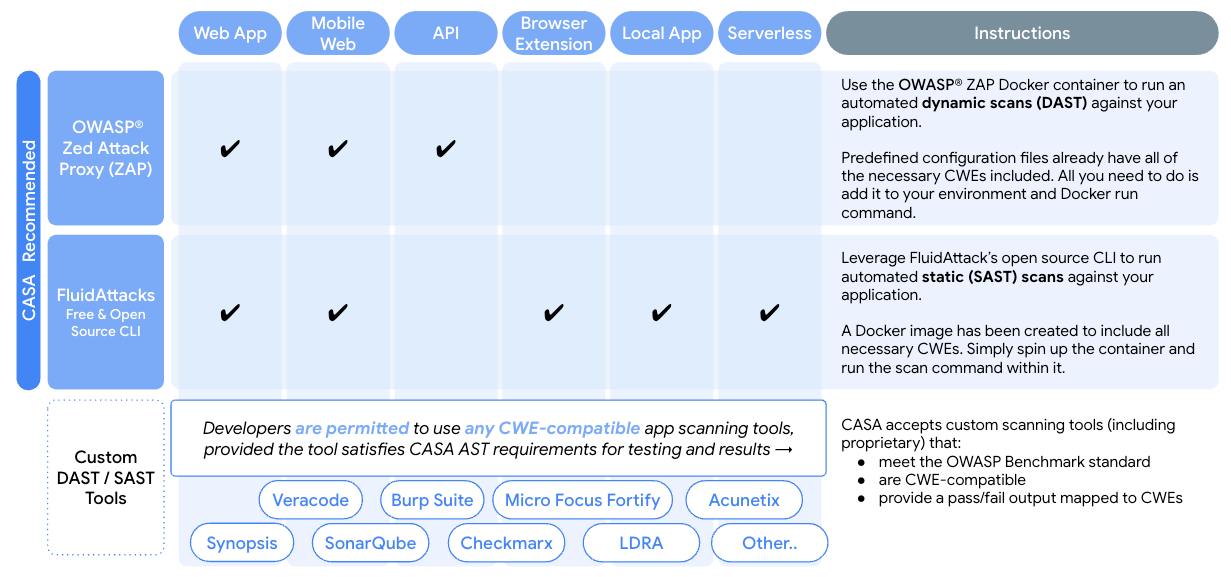

เอกสารนี้มีจุดประสงค์เพื่อให้คําแนะนําแก่นักพัฒนาซอฟต์แวร์ 3P แบบทีละขั้นตอนเกี่ยวกับวิธีสแกนแบบคงที่หรือแบบไดนามิกบนแอปพลิเคชัน เอกสารฉบับนี้ครอบคลุมขั้นตอนของเครื่องมือการประเมินความปลอดภัยซึ่งพบบ่อยที่สุด 2 รายการ ได้แก่ การสแกนแบบคงที่และการสแกนแบบไดนามิก แต่ละส่วน นักพัฒนาแอปบุคคลที่สามอาจเห็นขั้นตอนในการแนะนําขั้นตอนการกําหนดค่าการสแกนอัตโนมัติ นักพัฒนาแอปบุคคลที่สามจําเป็นต้องมี CWE ที่แมปไปยังประเภทแอปพลิเคชันที่ส่งมา (เว็บ, อุปกรณ์เคลื่อนที่, API, Serverless, ในเครื่อง หรือส่วนขยายของเบราว์เซอร์)

เมื่อนักพัฒนาซอฟต์แวร์ 3P สแกนเสร็จแล้ว ผลการสแกนที่สร้างขึ้น (ทั้ง CSV และ XML) จะต้องอัปโหลดไปยังพอร์ทัล ผู้ประเมินจะตรวจสอบเอกสารที่ส่งมาและให้คําแนะนําเกี่ยวกับขั้นตอนถัดไป ดูข้อมูลเพิ่มเติมเกี่ยวกับกระบวนการประเมินได้ที่นี่

ขอบเขต

นักพัฒนาซอฟต์แวร์ควรสแกนแอปพลิเคชันเพื่อหา CWE เพียงชุดเดียวที่แมปกับมาตรฐานการตรวจสอบความปลอดภัยของแอปพลิเคชัน OWASP Application (มาตรฐาน ASVS) เวอร์ชัน 4.0 จํานวน CWE ที่เกี่ยวข้องจะแตกต่างกันไปตามประเภทแอปพลิเคชัน CWE ที่เกี่ยวข้องทั้งหมดรวมอยู่ในไฟล์การกําหนดค่าต่างๆ สําหรับ FluidAttack และ ZAP หากใช้เครื่องมือโอเพนซอร์สเหล่านี้สําหรับการสแกน นักพัฒนาซอฟต์แวร์จะต้องเลือกไฟล์การกําหนดค่าที่สร้างขึ้นสําหรับประเภทแอปพลิเคชันของตนเท่านั้น อย่างไรก็ตาม หากใช้เครื่องมือสแกนอื่น นักพัฒนาแอปจะต้องแสดงหลักฐานว่ามี CWE ที่เกี่ยวข้องทั้งหมดรวมอยู่ด้วย ซึ่งอาจเป็นไฟล์การกําหนดค่าหรือนโยบายที่เครื่องมือสแกนใช้ โดยรวมแล้ว นักพัฒนาแอปต้องระบุข้อมูลต่อไปนี้

หากมีการใช้เครื่องมือสแกนโอเพนซอร์สที่แนะนํา นักพัฒนาซอฟต์แวร์ต้องระบุ

-

สแกนผลการสแกน FluidAttack หรือ ZAP ในรูปแบบ CSV หรือ XML

-

ไฟล์นโยบายหรือการกําหนดค่าที่ใช้สแกนซึ่งจะแสดง CWE ทั้งหมดที่เกี่ยวข้องกับประเภทแอปพลิเคชันนั้น

-

สแกนผลลัพธ์ในรูปแบบ PASS/ ไม่ผ่าน แต่ละรายการแมปกับ CWE ระบบจะยอมรับผลการสแกนซึ่งแสดงเฉพาะข้อกําหนด FAILED ด้วย

-

"ตารางสรุปสถิติ" เป็นผลมาจากการเรียกใช้เครื่องมือสแกน DAST หรือ SAST เทียบกับ OWASP Benchmark