FluidAttack

| เครื่องมือสแกน | Web |

Mobile |

Local |

API |

Extension |

Serverless |

วิธีการ |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

ใช้ประโยชน์จาก FluidAttacks โอเพนซอร์ส CLI เพื่อทำการสแกนแบบคงที่ (SAST) อัตโนมัติกับแอปพลิเคชันของคุณ ระบบได้สร้างอิมเมจ Docker เพื่อรวม CWE ที่จำเป็นทั้งหมด เพียงสร้างคอนเทนเนอร์และเรียกใช้คำสั่งสแกนภายในคอนเทนเนอร์ |

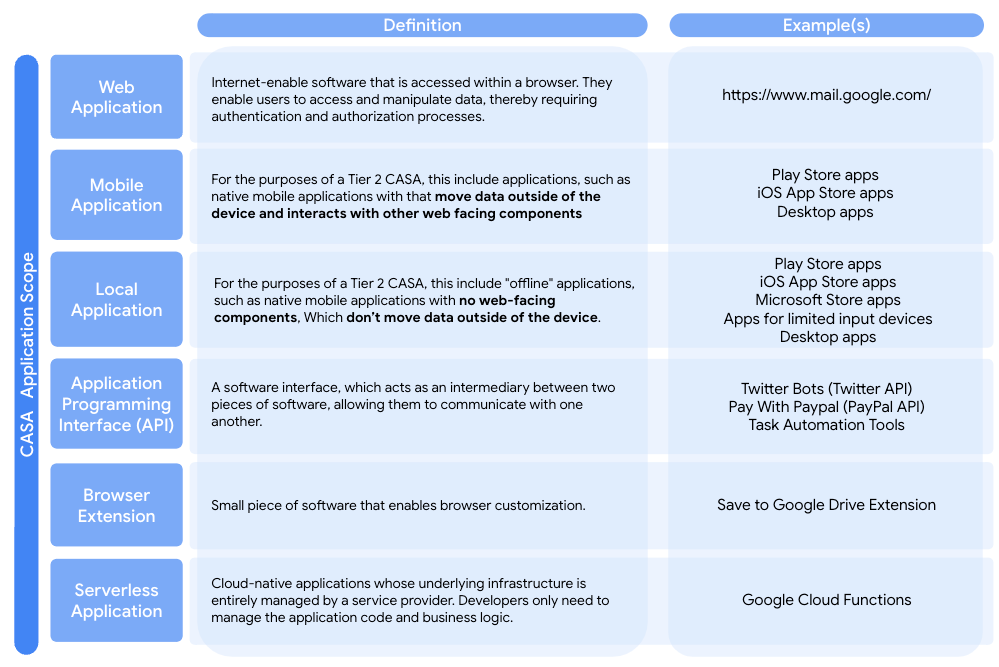

ดูคำจำกัดความของแต่ละประเภท

คลิกที่นี่

การสแกนซอร์สโค้ดของเว็บ แอปพลิเคชันบนอุปกรณ์เคลื่อนที่ หรือแอปพลิเคชันภายใน ส่วนขยายเบราว์เซอร์ หรือฟังก์ชันแบบเซิร์ฟเวอร์เลสจะทําได้โดยทําตามขั้นตอนต่อไปนี้

-

สร้างโฟลเดอร์ที่จะเก็บรายการต่างๆ ที่ได้จากการสแกน

-

ตั้งชื่อโฟลเดอร์แล้วอัปโหลด CASA scan Dockerfile

-

โคลนที่เก็บแอปพลิเคชันภายในโฟลเดอร์นี้ และเพิ่มไฟล์ config.yaml ภายในโฟลเดอร์รูท ไฟล์นี้อยู่ที่นี่ config.yaml

-

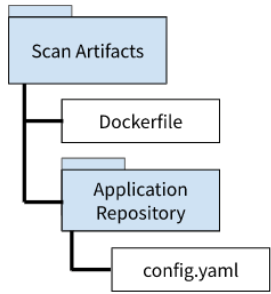

การตั้งค่าขั้นสุดท้ายควรมีลักษณะดังนี้

แอปพลิเคชันประเภทต่อไปนี้มีข้อควรพิจารณาเพิ่มเติมเกี่ยวกับแพ็กเกจ โปรดทำตามรูปแบบที่จำเป็นเพื่อให้การสแกนสำเร็จ

โปรเจ็กต์ Android Studio: AndroidManifest.xml ต้องอยู่ใน "app/src/main/AndroidManifest.xml" และต้องมีไดเรกทอรี "app/src/main/java/"

-

ไฟล์การกําหนดค่า (config.yaml) จะระบุตําแหน่งที่จะจัดเก็บผลลัพธ์การสแกน ค่าเริ่มต้นจะแสดงที่นี่

หากคุณกำลังสแกนแอปพลิเคชัน Android เนทีฟ ให้ระบุตำแหน่งของ APK โดยอัปเดตข้อมูลต่อไปนี้ภายในไฟล์การกําหนดค่า

apk:

# คําอธิบาย: การสแกน Android APK แบบไดนามิก

รวม:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

อัปเดตพารามิเตอร์ "include" ด้วยเส้นทางไฟล์ไปยัง APK เป้าหมายโดยสัมพันธ์กับตำแหน่งของไฟล์ config.yaml

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

เก็บรูปแบบเป็น CSV แต่เปลี่ยนชื่อเอาต์พุตในไฟล์ config.yaml ได้

-

สร้างอิมเมจ Docker โดยเรียกใช้คำสั่งด้านล่าง

docker build -t casascan /path/to/Dockerfile

-

เริ่มต้นคอนเทนเนอร์และเริ่มการสแกน Fluid SAST โดยเรียกใช้คำสั่งด้านล่าง (โปรดทราบว่าขั้นตอนนี้จะใช้เวลาสักครู่)

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

เมื่อทำขั้นตอนที่ 5 เสร็จแล้ว ระบบจะจัดเก็บผลลัพธ์ไว้ในไฟล์ CSV ภายในโฟลเดอร์ที่เก็บข้อมูลแอปพลิเคชัน

-

หลังจากสแกนเสร็จแล้ว ให้รับรหัสของคอนเทนเนอร์โดยเรียกใช้ docker ps และคัดลอกค่าพอร์ต

-

คัดลอกผลการสแกนไปยังโฮสต์โดยเรียกใช้คําสั่งด้านล่าง

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv