Przewodnik po skanowaniu aplikacji

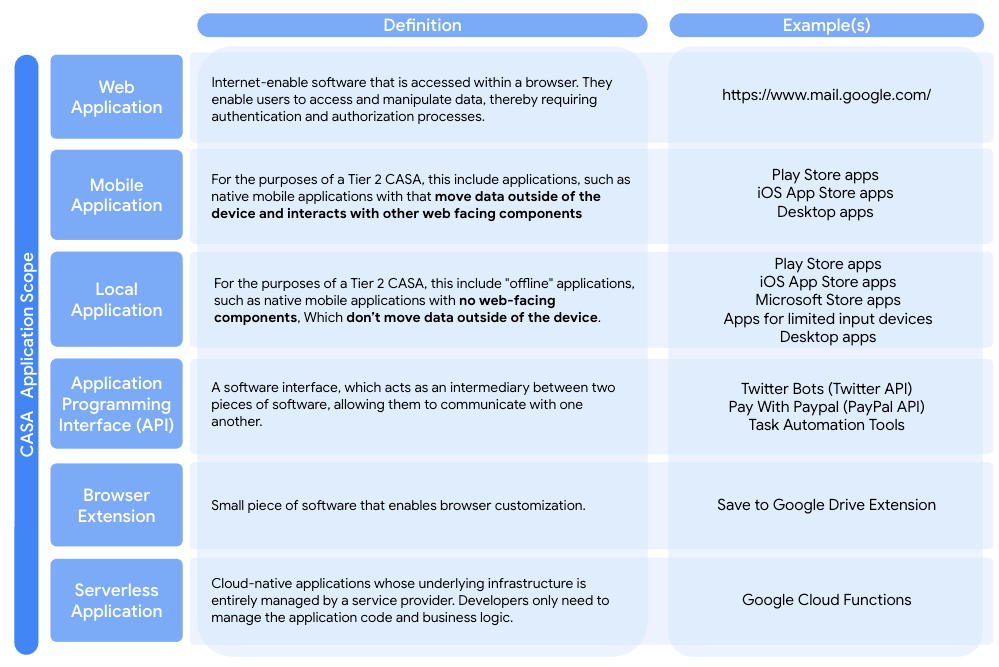

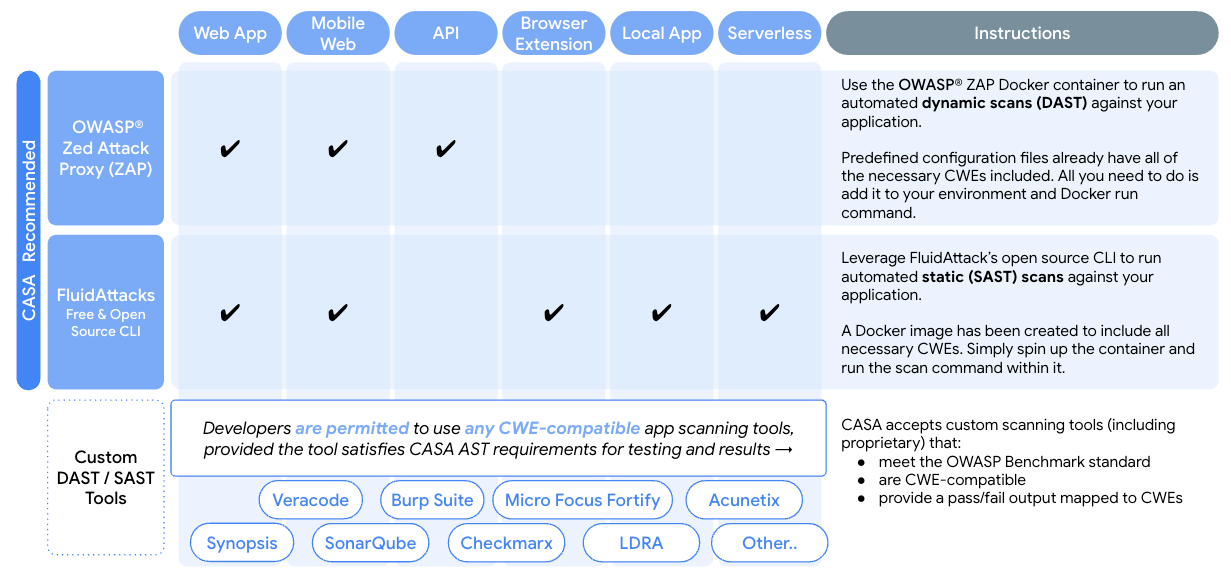

Ten dokument zawiera instrukcje dla deweloperów zewnętrznych, jak wykonać skanowanie statyczne lub dynamiczne w aplikacji. W tym dokumencie opisano procedury stosowane w 2 najczęściej spotykanych narzędziach do oceny bezpieczeństwa – skanowanie statyczne i dynamiczne skanowanie. W każdej sekcji mogą oni znaleźć instrukcje, jak skonfigurować automatyczne skanowanie. Deweloperzy zewnętrzni muszą uwzględniać CWE zmapowane na przesłany typ aplikacji (internetowe, mobilne, API, bezserwerowe, lokalne lub z przeglądarki).

Po zakończeniu skanowania przez inne firmy deweloperzy muszą przesłać do portalu wynik skanowania (w formacie CSV i XML). Weryfikator sprawdzi przesłane dokumenty i przekaże instrukcje, co zrobić dalej. Więcej informacji o procesie oceny znajdziesz tutaj.

Zakres

Deweloperzy powinni przeskanować swoje aplikacje w poszukiwaniu określonego zestawu CWE zmapowanego na standard OWASP Application Security Verification Standard (ASVS) w wersji 4.0. Liczba odpowiednich CWE zależy od typu aplikacji. Wszystkie odpowiednie systemy CWE zostały uwzględnione w plikach konfiguracyjnych FluidAttack i ZAP. Jeśli te narzędzia open source są używane do skanowania, deweloperzy muszą tylko wybrać plik konfiguracji utworzony dla danego typu aplikacji. Jeśli jednak używasz innego narzędzia do skanowania, deweloperzy muszą przedstawić dowód na to, że wszystkie odpowiednie CWE zostały uwzględnione. Może to być plik konfiguracji lub zasada używana przez narzędzie do skanowania. Ogólnie deweloperzy muszą podać:

Jeśli korzystasz z zalecanych narzędzi do skanowania typu open source, deweloperzy muszą podać

-

Skanuj wyniki skanowania FluidAttack lub ZAP w formacie CSV lub XML.

-

Zasada lub plik konfiguracji użyty do uruchomienia, który zawiera wszystkie CWE odpowiednie dla typu aplikacji.

-

Wyniki skanowania są podawane w formacie PASS/ FALA lub są mapowane do CWE. Akceptowane będą też wyniki skanowania, które pokazują tylko wymagania FAILED.

-

Wynik podsumowania statystyk pochodzi z uruchomienia narzędzia DAST lub SAST do analizy porównawczej OWASP.