FluidAttack

| Narzędzie do skanowania | Web |

Mobile |

Local |

API |

Extension |

Serverless |

Instrukcje |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

Użyj interfejsu wiersza poleceń o otwartym kodzie źródłowym FluidAttacks do przeprowadzania automatycznych skanów statycznych (SAST) aplikacji. Utworzono obraz Dockera, który zawiera wszystkie niezbędne CWE. Wystarczy uruchomić kontener i uruchomić w nim polecenie skanowania. |

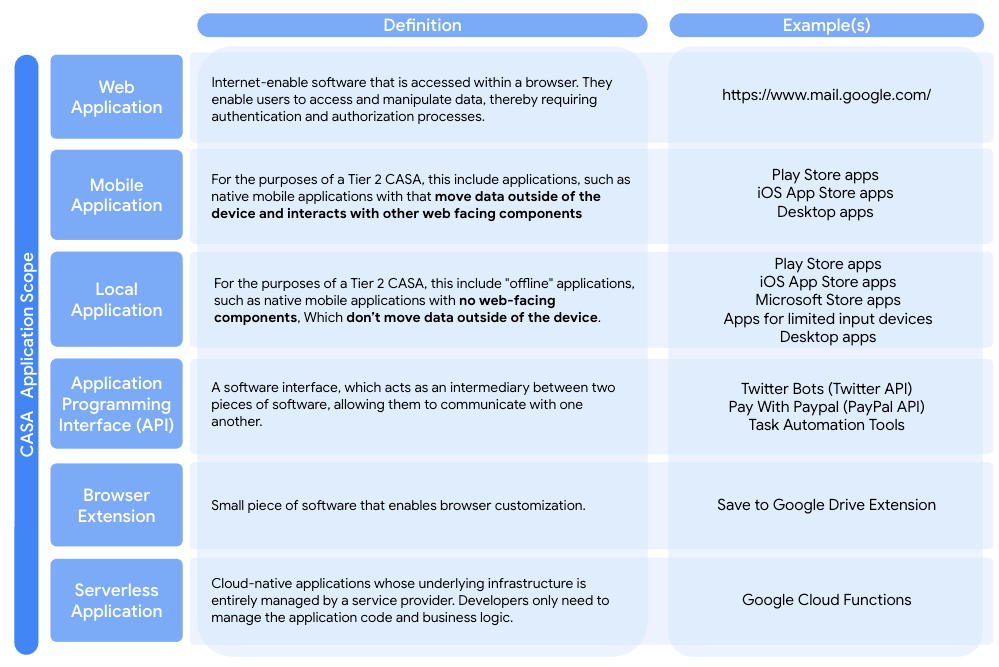

Aby poznać definicję każdego typu, kliknij tutaj

Skanowanie kodu źródłowego aplikacji internetowych, mobilnych, wewnętrznych, rozszerzeń przeglądarki lub funkcji bezserwerowych może zostać wykonane, wykonując te czynności:

-

Utwórz folder, który będzie zawierać artefakty skanowania.

-

Nazwij folder i prześlij plik Dockera do skanowania CASA.

-

Skopiuj repozytorium aplikacji do tego folderu i dodaj plik config.yaml do folderu głównego. Ten plik znajdziesz tutaj: config.yaml

-

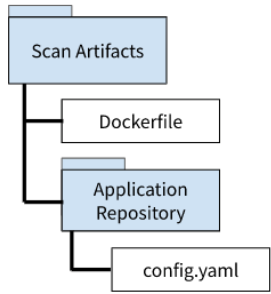

Ostateczna konfiguracja powinna wyglądać tak:

W przypadku tych typów aplikacji należy wziąć pod uwagę dodatkowe kwestie dotyczące pakowania. Aby umożliwić prawidłowe skanowanie, zastosuj wymagany format.

Projekty w Android Studio: plik AndroidManifest.xml musi znajdować się w katalogu „app/src/main/AndroidManifest.xml”, a katalog „app/src/main/java/” musi istnieć.

-

Plik konfiguracji (config.yaml) określa, gdzie będą przechowywane wyniki skanowania. W tym miejscu wyświetlane są wartości domyślne.

Jeśli skanujesz natywną aplikację na Androida, określ lokalizację plików APK, aktualizując w pliku konfiguracyjnym te elementy:

apk:

# Description: dynamiczne skanowanie plików APK na Androida.

include:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

Zaktualizuj parametry „include” za pomocą ścieżek do plików APK docelowych względem lokalizacji pliku config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Zachowaj format CSV, ale możesz zmienić nazwę wyjściową w pliku config.yaml.

-

Utwórz obraz Dockera, wykonując to polecenie:

docker build -t casascan /path/to/Dockerfile

-

Uruchom kontener i rozpocznij skanowanie SAST Fluid, uruchamiając podane niżej polecenie (ukończenie tego etapu może zająć trochę czasu):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

Po zakończeniu kroku 5 wyniki zostaną zapisane w pliku CSV w folderze repozytorium aplikacji.

-

Po zakończeniu skanowania uzyskaj identyfikator kontenera, uruchamiając docker ps i kopiując wartość portu.

-

Skopiuj wyniki skanowania do hosta, uruchamiając to polecenie:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv