Guide d'analyse des applications

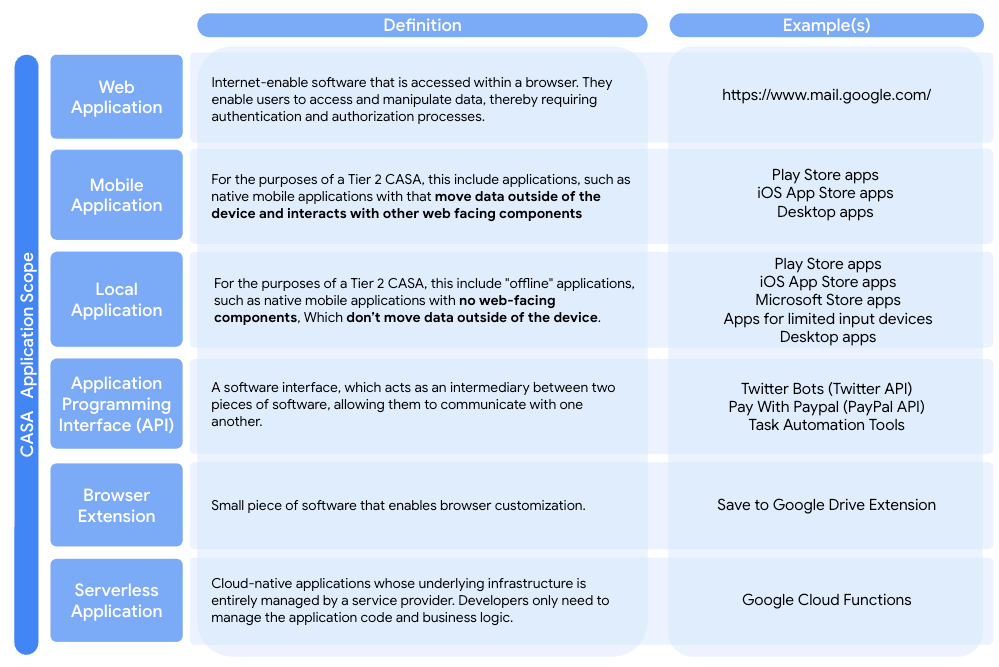

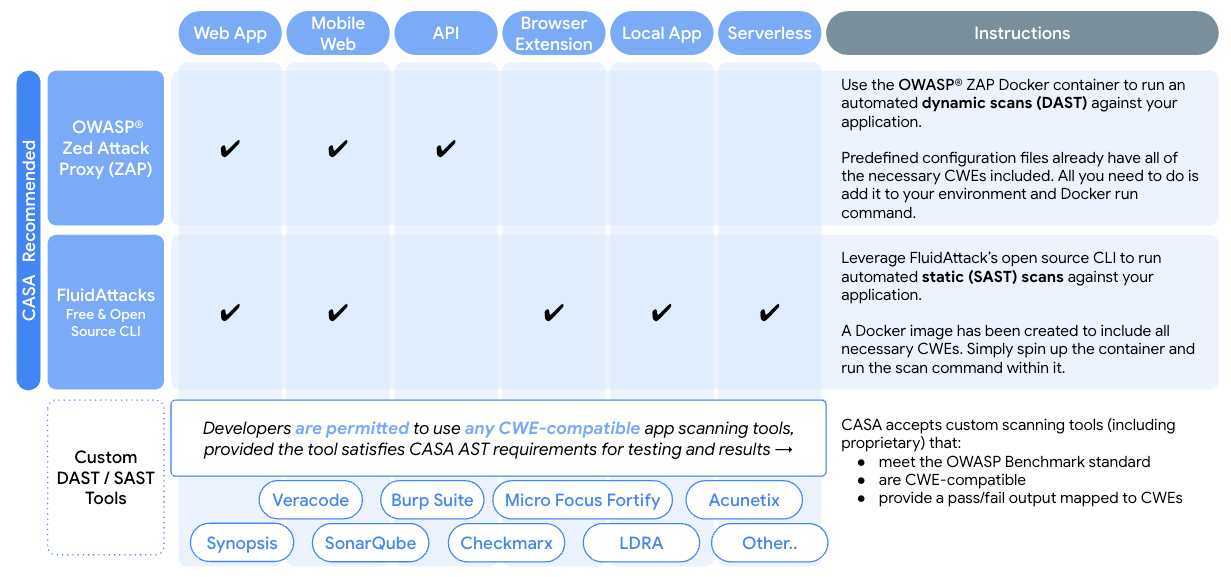

L'objectif de ce document est de fournir aux développeurs tiers un guide par étapes sur l'exécution d'une analyse statique ou dynamique sur votre application. Ce document décrit les procédures d'analyse statique et d'analyse dynamique. Dans chaque section, les développeurs tiers peuvent trouver des instructions pour les guider dans la configuration des analyses automatisées. Les développeurs tiers doivent inclure les fichiers CWE mappés au type d'application envoyé (Web, mobile, API, sans serveur, local ou extension du navigateur).

Une fois que les développeurs tiers ont terminé les analyses, le résultat de l'analyse généré (CSV et XML) doit être importé sur le portail. Un évaluateur examinera les documents envoyés et fournira les instructions pour les étapes suivantes. Pour en savoir plus sur le processus d'évaluation, cliquez ici.

Portée

Les développeurs doivent analyser leurs applications à la recherche d'un ensemble spécifique de CWE mappés à la version 4.0 de l'OWASP Application Security Verification Standard (ASVS). Le nombre de CWE applicables dépend du type d'application. Tous les CWE pertinents ont été inclus dans les différents fichiers de configuration fournis pour FluidAttack et ZAP. Si ces outils Open Source sont utilisés pour l'analyse, il suffit aux développeurs de sélectionner le fichier de configuration créé pour leur type d'application. Toutefois, si un autre outil d'analyse est utilisé, les développeurs doivent fournir la preuve que tous les CWE pertinents ont été inclus. Il peut s'agir du fichier de configuration ou de la règle utilisée par l'outil d'analyse. Dans l'ensemble, les développeurs doivent fournir les éléments suivants:

Si vous utilisez les outils d'analyse Open Source recommandés, les développeurs doivent vous fournir

-

Résultats de l'analyse FluidAttack ou ZAP au format CSV ou XML.

-

Fichier de stratégie ou de configuration utilisé pour exécuter l'analyse qui affiche tous les CWE pertinents pour le type d'application.

-

Analysez les résultats au format PASS/ FAIL, chacun étant mappé à un CWE. Les résultats d'analyse qui n'affichent que les exigences FAILED seront également acceptés.

-

Le "tableau de données" résulte de l'exécution de l'outil d'analyse DAST ou SAST par rapport au benchmark OWASP.