FluidAttack

| Outil d'analyse | Web |

Mobile |

Local |

API |

Extension |

Serverless |

Instructions |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

Exploitez la CLI Open Source FluidAttacks pour effectuer des analyses statiques automatisées (SAST) sur votre application. Une image Docker a été créée pour inclure tous les CWE nécessaires. Il vous suffit de démarrer le conteneur et d'exécuter la commande d'analyse dans celui-ci. |

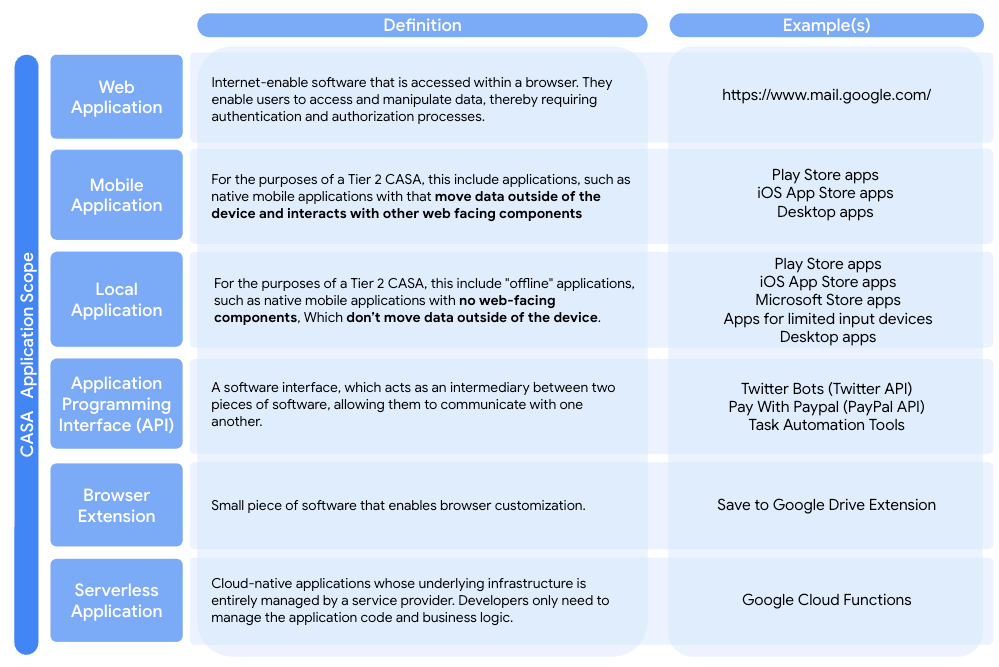

Pour connaître la définition de chaque type, cliquez ici.

Vous pouvez effectuer une analyse du code source de vos applications Web, mobiles ou internes, de vos extensions de navigateur ou de vos fonctions sans serveur en suivant les étapes ci-dessous :

-

Créez un dossier pour contenir les artefacts de l'analyse.

-

Nommez le dossier et importez le Dockerfile d'analyse CASA.

-

Clonez le dépôt de l'application dans ce dossier et ajoutez le fichier config.yaml dans le dossier racine. Ce fichier se trouve ici : config.yaml

-

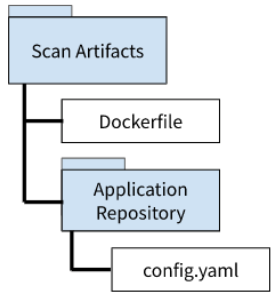

La configuration finale doit se présenter comme suit:

Des considérations de packaging supplémentaires s'appliquent aux types d'applications suivants. Veuillez respecter le format requis pour une analyse réussie.

Projets Android Studio : AndroidManifest.xml doit se trouver dans "app/src/main/AndroidManifest.xml" et le répertoire "app/src/main/java/" doit exister.

-

Le fichier de configuration (config.yaml) spécifie l'emplacement de stockage des résultats d'analyse. Les valeurs par défaut sont indiquées ici.

Si vous analysez une application Android native, spécifiez l'emplacement des APK en mettant à jour les éléments suivants dans le fichier de configuration:

apk :

# Description: analyse dynamique des APK Android.

inclure:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

Mettez à jour les paramètres "include" avec les chemins d'accès à vos APK cibles par rapport à l'emplacement de votre fichier config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Conservez le format CSV, mais n'hésitez pas à modifier le nom de la sortie dans le fichier config.yaml.

-

Créez l'image Docker en exécutant la commande ci-dessous:

docker build -t casascan /path/to/Dockerfile

-

Démarrez le conteneur et lancez une analyse SAST Fluid en exécutant la commande ci-dessous (notez que cette étape prendra un certain temps):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

Une fois l'étape 5 terminée, les résultats seront stockés dans un fichier CSV dans le dossier de votre dépôt d'applications.

-

Une fois l'analyse terminée, obtenez l'ID de votre conteneur en exécutant docker ps et en copiant la valeur du port.

-

Copiez les résultats de l'analyse sur votre hôte en exécutant la commande ci-dessous :

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv