Leitfaden zum Scannen von Anwendungen

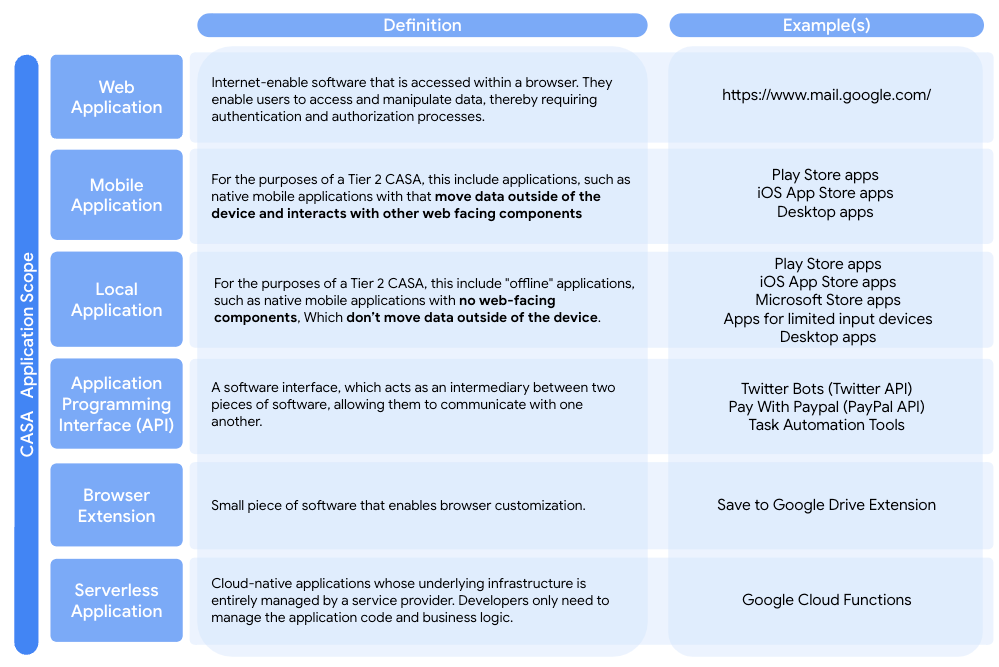

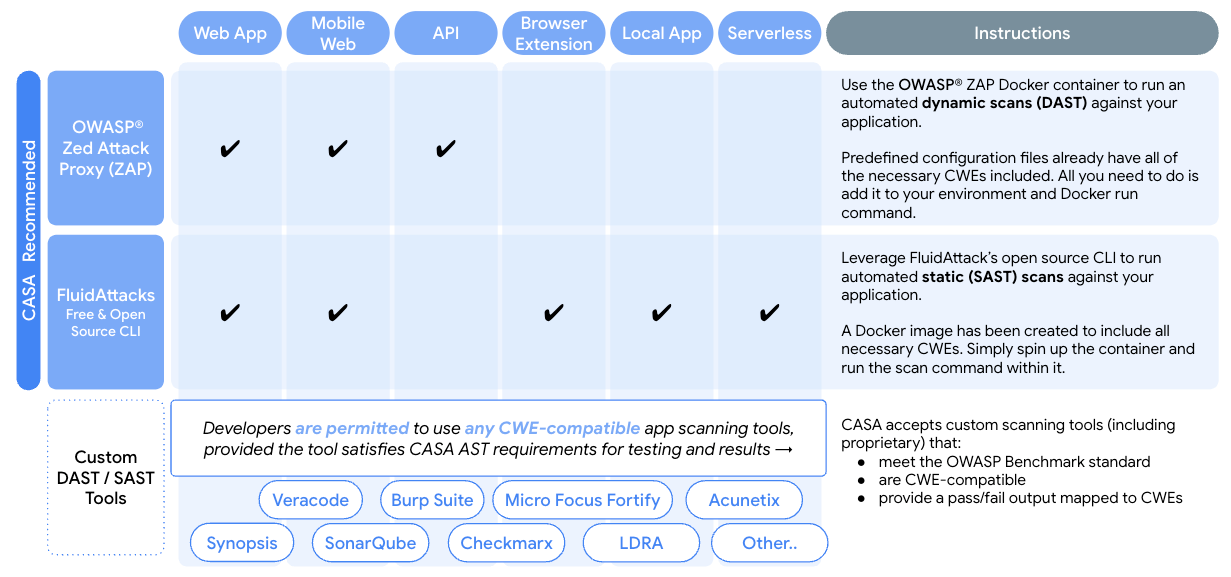

In diesem Dokument erhalten Entwickler eine detaillierte Anleitung zur Ausführung eines statischen oder dynamischen Scans in der Anwendung. In diesem Dokument werden Verfahren der beiden am häufigsten beobachteten Sicherheitsbewertungstools „Statisches Scannen“ und „Dynamisches Scannen“ beschrieben. In den einzelnen Abschnitten finden Entwickler von Drittanbietern möglicherweise eine Anleitung dazu, wie sie automatisierte Scans konfigurieren. Drittanbieter müssen die CWEs einschließen, die ihrem eingereichten Anwendungstyp zugeordnet sind (Web-, Mobil-, API-, serverlose, lokale oder Browsererweiterung).

Sobald Drittanbieter die Scans abgeschlossen haben, muss das generierte Scanergebnis (CSV und XML) in das Portal hochgeladen werden. Ein Prüfer wird die eingereichten Dokumente prüfen und Ihnen eine Anleitung für die nächsten Schritte geben. Weitere Informationen zum Bewertungsprozess

Umfang

Entwickler müssen ihre Anwendungen auf bestimmte CWEs prüfen, die dem OWASP Application Security Verification Standard (ASVS) v4.0 zugeordnet sind. Die Anzahl der anwendbaren CWEs variiert je nach Anwendungstyp. Alle relevanten CWEs wurden in die verschiedenen Konfigurationsdateien für FluidAttack und ZAP aufgenommen. Wenn diese Open-Source-Tools zum Scannen verwendet werden, müssen Entwickler nur die Konfigurationsdatei auswählen, die für ihren Anwendungstyp erstellt wurde. Wenn jedoch ein anderes Scantool verwendet wird, müssen Entwickler nachweisen, dass alle relevanten CWEs enthalten waren. Dies kann die Konfigurationsdatei oder die vom Scantool verwendete Richtlinie sein. Insgesamt müssen Entwickler Folgendes zur Verfügung stellen:

Wenn die empfohlenen Open-Source-Scantools verwendet werden, müssen Entwickler

-

Ergebnisse des FluidAttack- oder ZAP-Scans im CSV- oder XML-Format.

-

Die zum Ausführen des Scans verwendete Richtlinie oder Konfigurationsdatei, die alle für den Anwendungstyp relevanten CWEs anzeigt.

-

Scanergebnisse im PASS-/FAIL-Format, die jeweils einer CWE zugeordnet sind. Scanergebnisse, die nur FAILED-Anforderungen enthalten, werden ebenfalls akzeptiert.

-

Die Ergebnisse der Kurzübersicht stammen aus der Ausführung des DAST- oder SAST-Scantools für die OWASP-Benchmark.