FluidAttack

| Công cụ quét | Web |

Mobile |

Local |

API |

Extension |

Serverless |

Hướng dẫn |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

Tận dụng CLI nguồn mở của ghế phạm để thực hiện quá trình quét tĩnh tự động (SAST) cho ứng dụng của bạn. Một hình ảnh Docker đã được tạo để bao gồm tất cả CWE cần thiết. Bạn chỉ cần khởi động vùng chứa và chạy lệnh quét trong vùng chứa đó. |

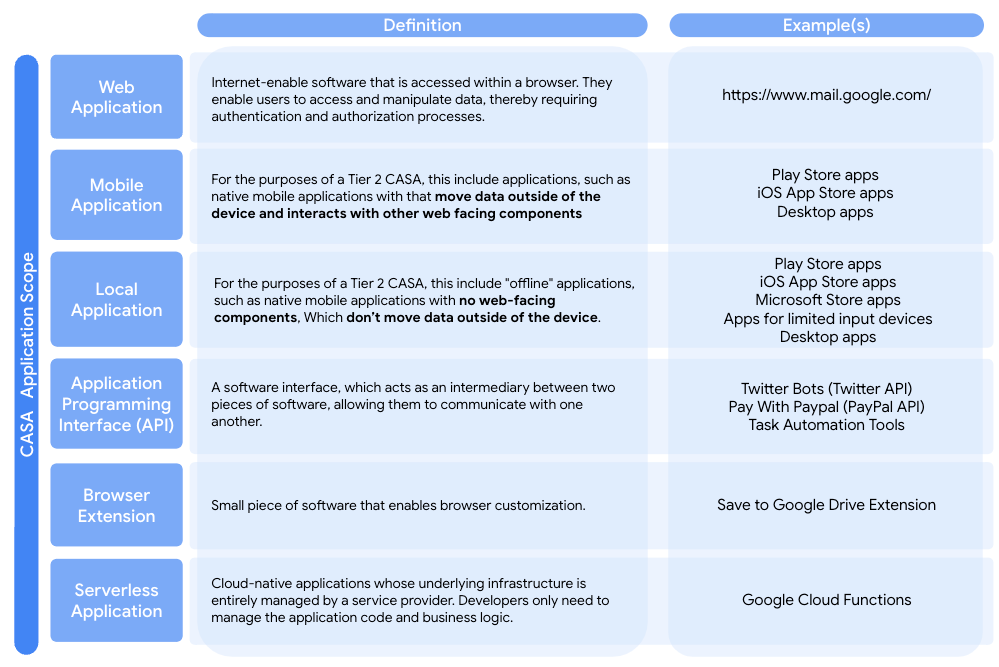

Để biết định nghĩa của từng loại, hãy nhấp vào đây

Bạn có thể quét mã nguồn của ứng dụng web, ứng dụng dành cho thiết bị di động hoặc ứng dụng nội bộ, Tiện ích trình duyệt hoặc Chức năng không máy chủ theo các bước dưới đây:

-

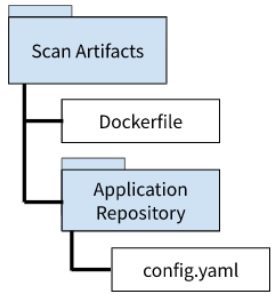

Tạo một thư mục để chứa các cấu phần phần mềm quét.

-

Đặt tên cho thư mục và tải lên Dockerfile quét CASA

-

Sao chép kho lưu trữ ứng dụng trong thư mục này và thêm tệp config.yaml vào thư mục gốc. Bạn có thể tìm thấy tệp này tại đây: config.yaml

-

Bước thiết lập cuối cùng sẽ có dạng như sau:

Các loại ứng dụng sau đây có thêm một số điểm cần cân nhắc về việc đóng gói. Vui lòng làm theo định dạng cần thiết để quét thành công.

Dự án Android Studio: AndroidManifest.xml phải nằm tại "app/src/main/AndroidManifest.xml" và thư mục "app/src/main/java/" phải tồn tại.

-

Tệp cấu hình (config.yaml) chỉ định vị trí lưu trữ kết quả quét. Giá trị mặc định được hiển thị ở đây.

Nếu bạn đang quét một ứng dụng Android gốc, hãy chỉ định vị trí của mọi tệp APK bằng cách cập nhật nội dung sau trong tệp cấu hình:

apk:

# Mô tả: quét động các APK Android.

bao gồm:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

Cập nhật các tham số "include" bằng đường dẫn tệp đến các tệp APK mục tiêu so với vị trí của tệp config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Giữ định dạng là CSV, nhưng bạn có thể thay đổi tên của đầu ra trong tệp config.yaml.

-

Tạo hình ảnh docker bằng cách chạy lệnh dưới đây:

docker build -t casascan /path/to/Dockerfile

-

Bắt đầu vùng chứa và bắt đầu quét Linh hoạt SAST bằng cách chạy lệnh bên dưới (lưu ý rằng bước này sẽ mất một chút thời gian để hoàn tất):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

Sau khi hoàn tất Bước 5, kết quả sẽ được lưu trữ trong tệp CSV trong thư mục kho lưu trữ ứng dụng.

-

Sau khi quét xong, hãy lấy mã nhận dạng của vùng chứa bằng cách chạy docker ps và sao chép giá trị cổng

-

Sao chép kết quả quét vào máy chủ bằng cách chạy lệnh dưới đây:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv