Руководство по сканированию приложений

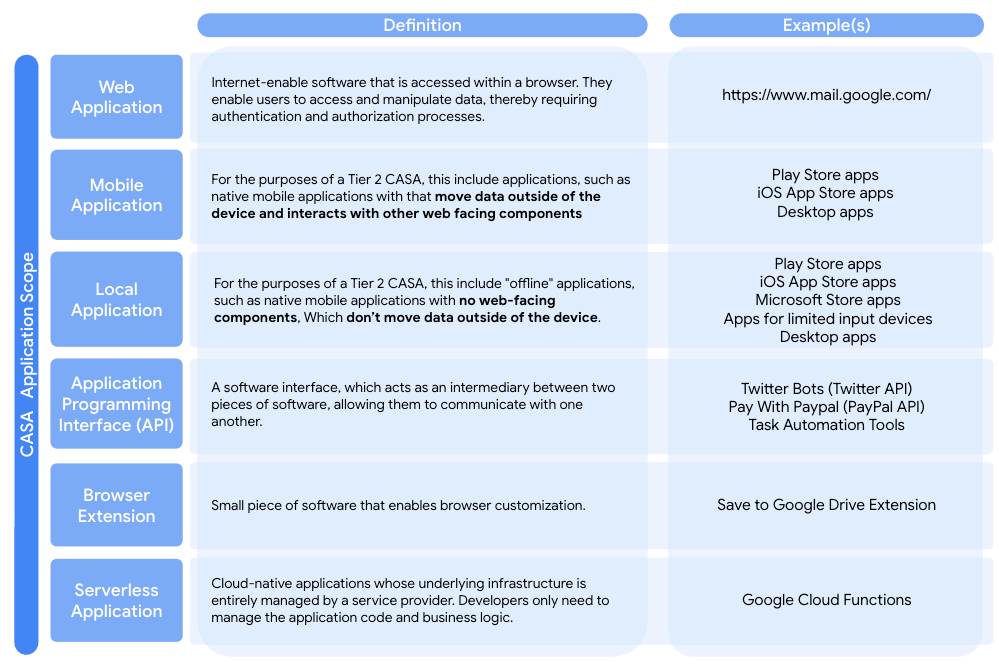

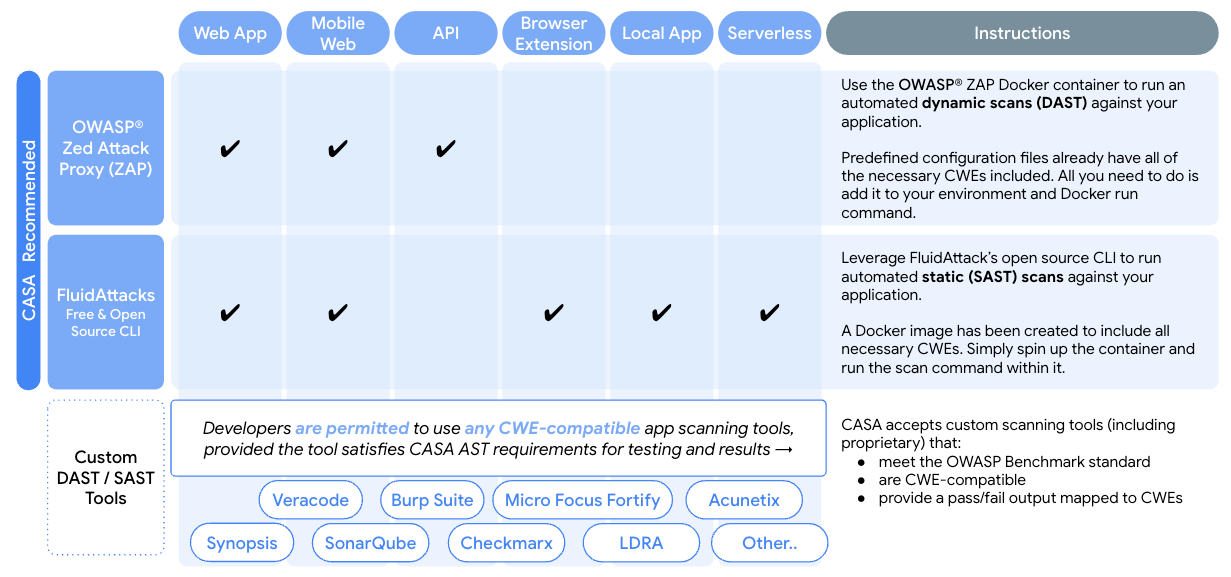

Цель этого документа — предоставить разработчикам 3P пошаговое руководство по выполнению статического или динамического сканирования вашего приложения. В этом документе рассматриваются процедуры двух наиболее часто используемых инструментов оценки безопасности — статического сканирования и динамического сканирования. В каждом разделе разработчики 3P могут найти инструкции, которые помогут им настроить автоматическое сканирование. Разработчикам 3P необходимо включать CWE, сопоставленные с типом представленного ими приложения (веб, мобильное приложение, API, бессерверное, локальное или расширение браузера).

После того, как разработчики 3P завершат сканирование, сгенерированный результат сканирования (в формате CSV и XML) необходимо загрузить на портал. Оценщик рассмотрит представленные документы и предоставит инструкции для дальнейших действий. Более подробную информацию о процессе оценки можно найти здесь .

Сфера

Ожидается, что разработчики будут сканировать свои приложения на наличие определенного набора CWE, сопоставленного с OWASP Application Security Verification Standard (ASVS) v4.0. Количество применимых CWE зависит от типа приложения. Все соответствующие CWE включены в различные файлы конфигурации для FluidAttack и ZAP. Если эти инструменты с открытым исходным кодом используются для сканирования, разработчикам нужно только выбрать файл конфигурации, созданный для их типа приложения. Однако если используется другой инструмент сканирования, разработчики должны предоставить доказательства того, что все соответствующие CWE были включены. Это может быть файл конфигурации или политика, используемая средством сканирования. В целом, разработчики должны предоставить следующее:

Если используются рекомендуемые инструменты сканирования с открытым исходным кодом, разработчики должны предоставить

Результаты сканирования FluidAttack или ZAP в формате CSV или XML.

Файл политики или конфигурации, используемый для запуска сканирования, который показывает все CWE, относящиеся к типу приложения.

Результаты сканирования представлены в формате PASS/FAIL, каждый из которых соответствует CWE. Результаты сканирования, которые показывают только требования FAILED, также будут приняты.

«Система показателей» получается в результате запуска инструмента сканирования DAST или SAST в сравнении с OWASP Benchmark.