Жидкая атака

| Сканирующий инструмент | Web | Mobile | Local | API | Extension | Serverless | Инструкции |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI | Используйте интерфейс командной строки с открытым исходным кодом FluidAttacks для выполнения автоматического статического (SAST) сканирования вашего приложения. Образ Docker был создан для включения всех необходимых CWE. Просто раскрутите контейнер и запустите в нем команду сканирования. |

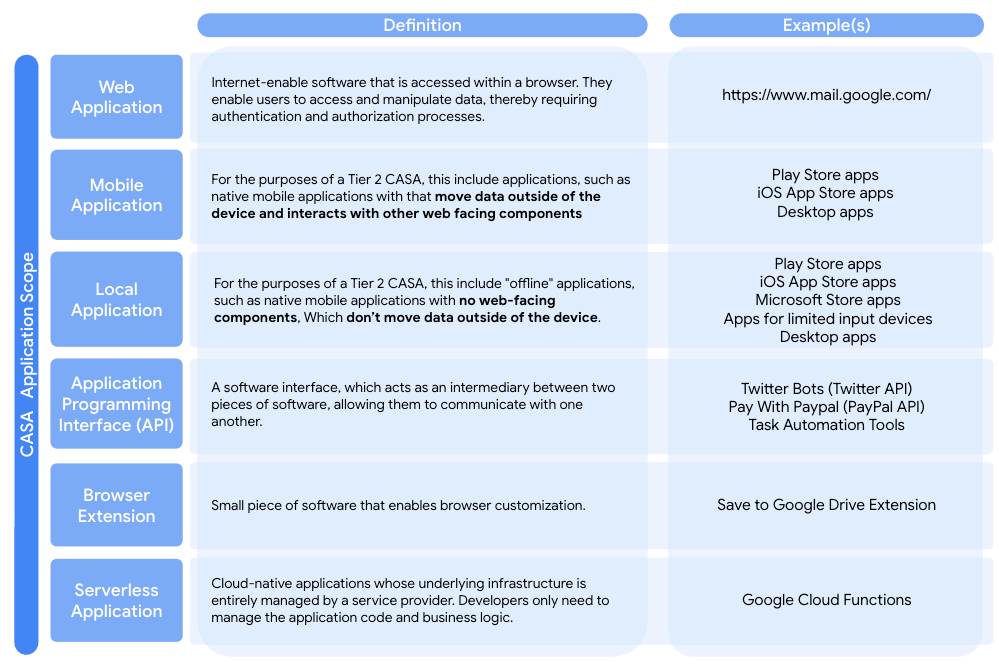

Для определения каждого типа нажмите здесь

Сканирование исходного кода ваших веб-, мобильных или внутренних приложений, расширений браузера или бессерверных функций можно выполнить, выполнив следующие действия:

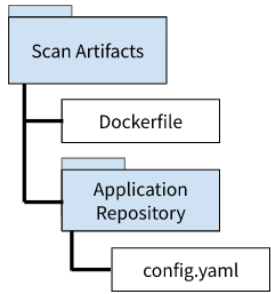

Создайте папку для хранения артефактов сканирования.

Назовите папку и загрузите Dockerfile сканирования CASA.

Клонируйте репозиторий приложения в этой папке и добавьте файл config.yaml в корневую папку. Этот файл можно найти здесь: config.yaml.

Окончательная настройка должна выглядеть так:

Следующие типы приложений требуют дополнительных мер по упаковке. Пожалуйста, следуйте необходимому формату для успешного сканирования.

Проекты Android Studio : файл AndroidManifest.xml должен находиться по адресу «app/src/main/AndroidManifest.xml», а каталог «app/src/main/java/» должен существовать.

Файл конфигурации (config.yaml) указывает, где будут храниться результаты сканирования. Здесь показаны значения по умолчанию.

Если вы сканируете собственное приложение Android, укажите расположение всех APK-файлов, обновив в файле конфигурации следующие данные:

апк:

# Описание: динамическое сканирование APK-файлов Android.

включать:

приложение-arm-debug-Android.apk

приложение-arm-Android.apk

Обновите параметры «include», указав пути к целевым APK относительно местоположения вашего файла config.yaml.

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Сохраните формат CSV, но не стесняйтесь менять имя вывода в файле config.yaml.

Создайте образ докера, выполнив следующую команду:

docker build -t casascan /path/to/Dockerfile

Запустите контейнер и инициируйте сканирование Fluid SAST, выполнив приведенную ниже команду (обратите внимание, что выполнение этого шага займет некоторое время):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

После завершения шага 5 результаты будут сохранены в файле CSV в папке репозитория вашего приложения.

После завершения сканирования получите идентификатор вашего контейнера, запустив docker ps и скопировав значение порта.

Скопируйте результаты сканирования на свой хост, выполнив следующую команду:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv