Guia de verificação de aplicativos

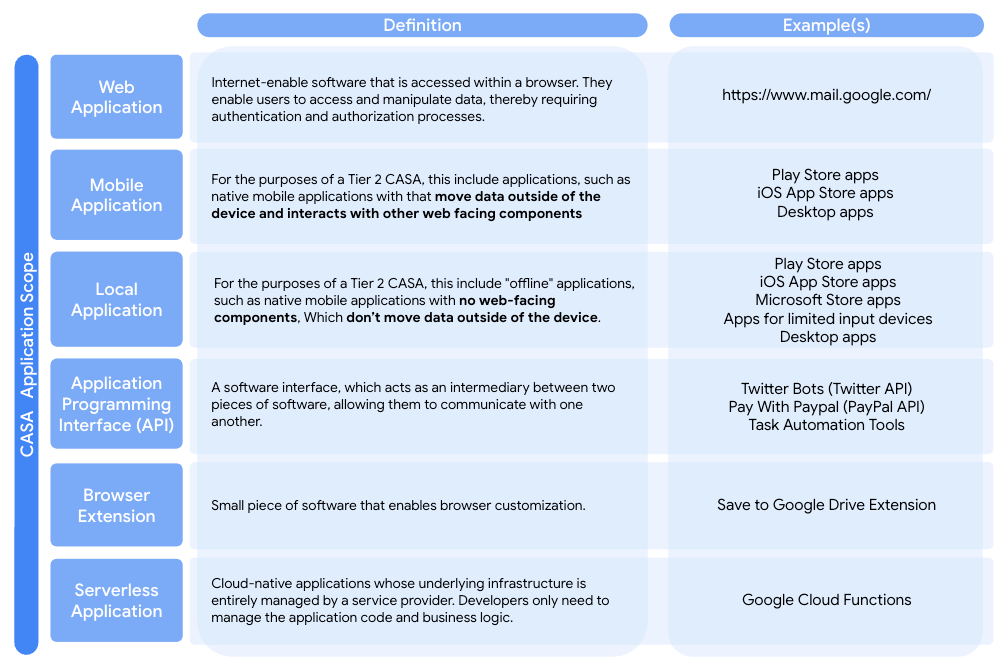

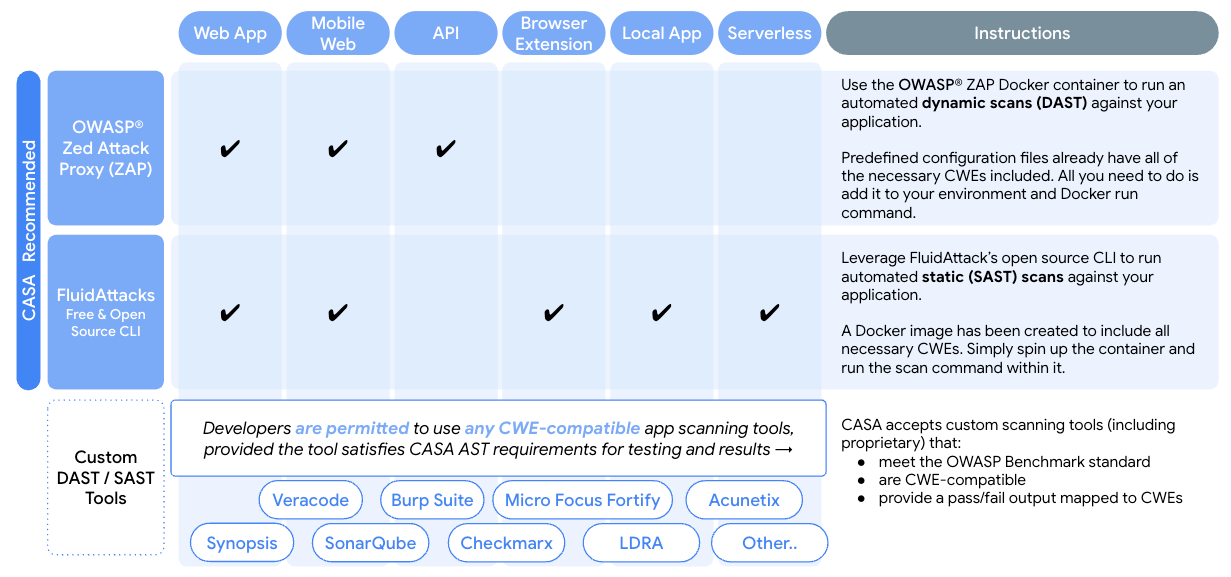

O objetivo deste documento é fornecer aos desenvolvedores terceirizados um guia passo a passo sobre como executar uma verificação estática ou dinâmica no seu aplicativo. Neste documento, abordamos os procedimentos das duas ferramentas de avaliação de segurança mais comuns: verificação estática e dinâmica. Em cada seção, os desenvolvedores terceirizados podem encontrar etapas para orientá-los no processo de configuração de verificações automáticas. É necessário que os desenvolvedores de terceiros incluam as CWEs mapeadas para o tipo de aplicativo enviado (extensão da Web, dispositivo móvel, API, sem servidor, local ou navegador)

Depois que os desenvolvedores terceirizados concluírem as verificações, o resultado da verificação gerado (CSV e XML) precisará ser enviado por upload ao portal. Os avaliadores analisarão os documentos enviados e fornecerão as instruções para as próximas etapas. Veja mais informações sobre o processo de avaliação aqui.

Escopo

Espera-se que os desenvolvedores verifiquem os aplicativos em busca de um conjunto específico de CWEs mapeados com o Padrão de verificação de segurança de aplicativos OWASP (ASVS, na sigla em inglês) v4.0. O número de CWEs aplicáveis varia de acordo com o tipo de aplicativo. Todos os CWEs relevantes foram incluídos nos vários arquivos de configuração fornecidos para FluidAttack e ZAP. Se essas ferramentas de código aberto forem usadas na verificação, os desenvolvedores só precisarão selecionar o arquivo de configuração criado para o tipo de aplicativo deles. No entanto, se outra ferramenta de verificação for usada, os desenvolvedores precisarão fornecer evidências de que todos os CWEs relevantes foram incluídos. Pode ser a política ou o arquivo de configuração usado pela ferramenta de verificação. No geral, os desenvolvedores precisam fornecer o seguinte:

Se as ferramentas de verificação de código aberto recomendadas forem usadas, os desenvolvedores precisarão fornecer

-

Verificação dos resultados da verificação de FluidAttack ou ZAP no formato CSV ou XML.

-

O arquivo de política ou configuração usado para executar a verificação que mostra todos os CWEs relevantes para o tipo de aplicativo.

-

Faça a leitura dos resultados em um formato PASS/ FAIL, cada um mapeado para um CWE. Os resultados da verificação que mostram apenas requisitos com falha também serão aceitos.

-

O "scorecard" resulta da execução da ferramenta de verificação DAST ou SAST no OWASP Benchmark.