FluidAttack

| Ferramenta de verificação | Web |

Mobile |

Local |

API |

Extension |

Serverless |

Instruções |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

Use a CLI de código aberto FluidAttacks para realizar verificações estáticas automatizadas (SAST, na sigla em inglês) no seu aplicativo. Uma imagem do Docker foi criada para incluir todos os CWEs necessários. Basta iniciar o contêiner e executar o comando de verificação nele. |

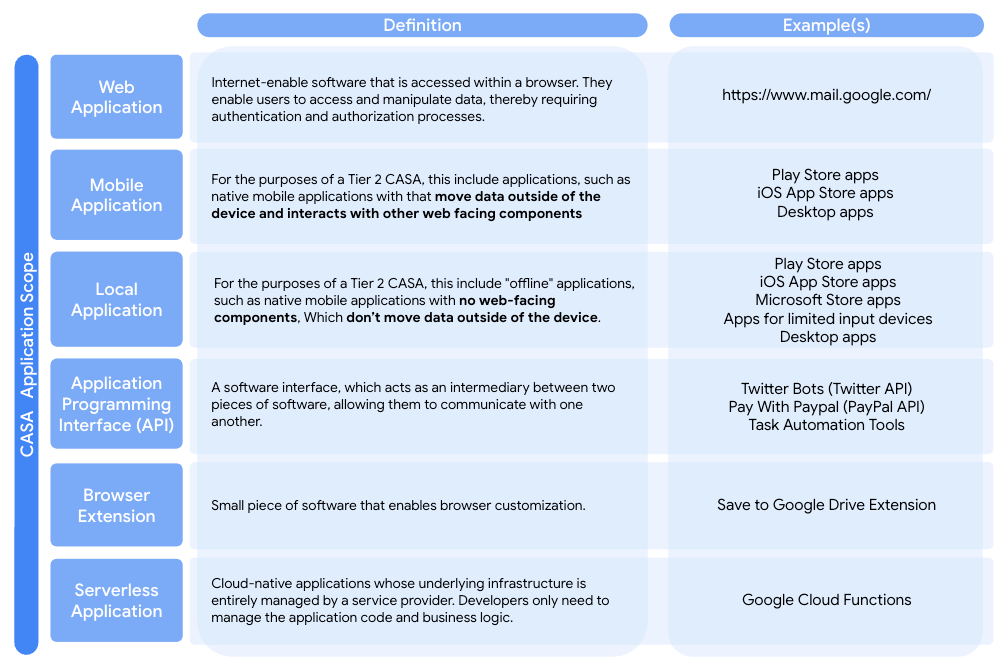

Para conferir a definição de cada tipo

Clique aqui

Siga as etapas abaixo para verificar o código-fonte dos aplicativos da Web, internos ou para dispositivos móveis, extensões do navegador ou funções sem servidor:

-

Crie uma pasta para armazenar os artefatos da verificação.

-

Nomeie a pasta e faça upload do Dockerfile da verificação CASA.

-

Clone o repositório do aplicativo nessa pasta e adicione o arquivo config.yaml na pasta raiz. Esse arquivo pode ser encontrado aqui: config.yaml

-

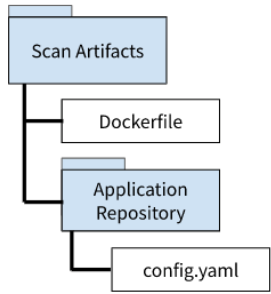

A configuração final vai ficar assim:

Os tipos de aplicativo a seguir têm outras considerações de empacotamento. Siga o formato necessário para uma verificação bem-sucedida.

Projetos do Android Studio: o AndroidManifest.xml precisa estar localizado em "app/src/main/AndroidManifest.xml", e o diretório "app/src/main/java/" precisa existir.

-

O arquivo de configuração (config.yaml) especifica onde os resultados da verificação serão armazenados. Os valores padrão são mostrados aqui.

Se você estiver verificando um app Android nativo, atualize o seguinte no arquivo de configuração para especificar o local dos APKs:

apk:

# Descrição: verificação dinâmica de APKs do Android.

incluem:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

Atualize os parâmetros "include" com os caminhos de arquivo para os APKs de destino em relação ao local do arquivo config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Mantenha o formato como CSV, mas sinta-se à vontade para mudar o nome da saída no arquivo config.yaml.

-

Crie a imagem do Docker executando o comando abaixo:

docker build -t casascan /path/to/Dockerfile

-

Inicie o contêiner e inicie uma verificação SAST do Fluid executando o comando abaixo. Essa etapa vai demorar um pouco:

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

Quando a etapa 5 for concluída, os resultados serão armazenados em um arquivo CSV na pasta do repositório do aplicativo.

-

Depois que a verificação for concluída, obtenha o ID do contêiner executando docker ps e copiando o valor da porta.

-

Copie os resultados da verificação para o host executando o comando abaixo:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv