애플리케이션 스캔 가이드

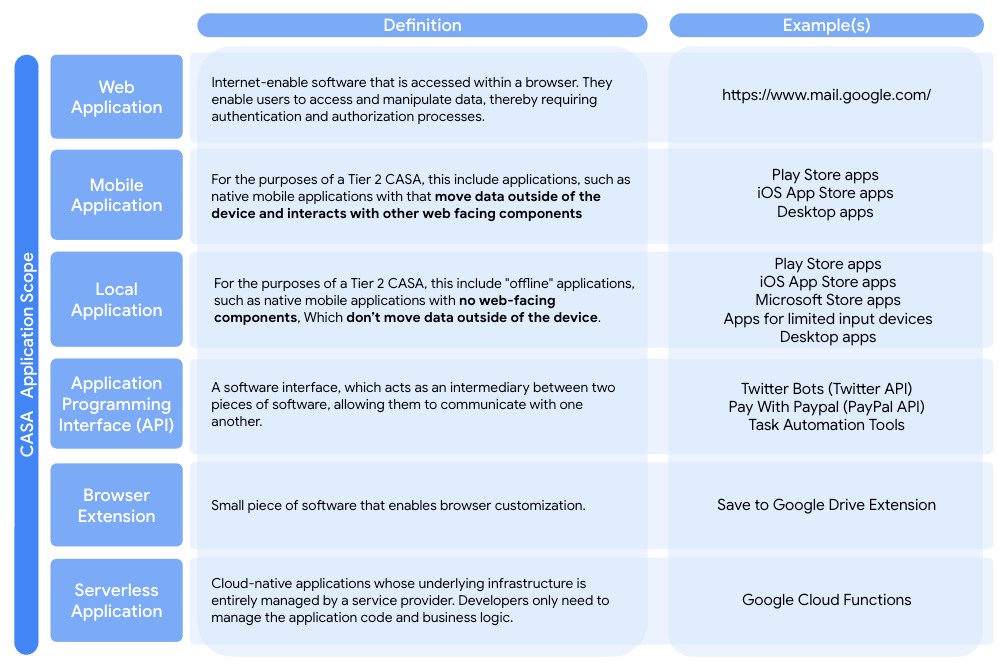

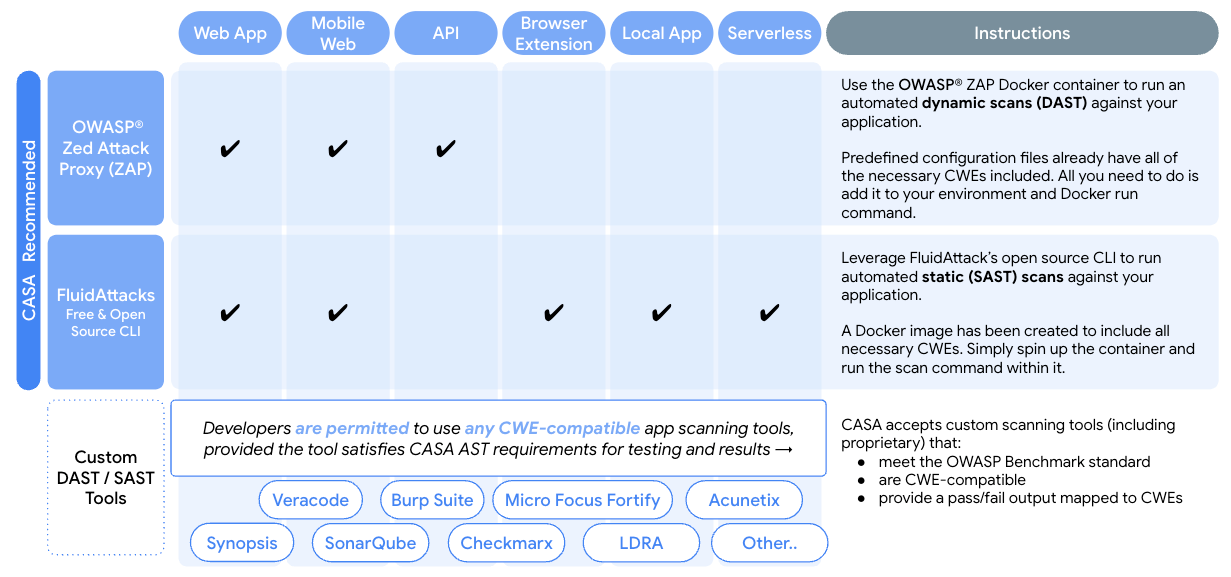

이 문서의 목적은 3P 개발자에게 애플리케이션에서 정적 또는 동적 스캔을 실행하는 방법에 관한 단계별 가이드를 제공하는 것입니다. 이 문서에서는 가장 일반적으로 관측되는 두 가지 보안 평가 도구인 정적 스캔과 동적 스캔의 절차를 다룹니다. 각 섹션에서 3P 개발자는 자동 스캔 구성 방법을 안내하는 단계를 찾을 수 있습니다. 서드 파티 개발자는 제출된 애플리케이션 유형 (웹, 모바일, API, 서버리스, 로컬 또는 브라우저 확장 프로그램)에 매핑된 CWE를 포함해야 합니다.

서드 파티 개발자가 스캔을 완료하면 생성된 스캔 결과 (CSV 및 XML 모두)를 포털에 업로드해야 합니다. 평가자가 제출된 문서를 검토하고 다음 단계에 대한 안내를 제공합니다. 평가 프로세스에 대한 자세한 내용은 여기를 참고하세요.

범위

개발자는 애플리케이션에서 OWASP 애플리케이션 보안 인증 표준(ASVS) v4.0에 매핑된 특정 CWE 세트를 스캔해야 합니다. 적용 가능한 CWE 수는 애플리케이션 유형에 따라 다릅니다. FluidAttack 및 ZAP에 제공된 다양한 구성 파일에 모든 관련 CWE가 포함되었습니다. 이러한 오픈소스 도구를 스캔에 사용하는 경우 개발자는 애플리케이션 유형에 생성된 구성 파일만 선택하면 됩니다. 그러나 다른 검사 도구를 사용하는 경우 개발자는 모든 관련 CWE가 포함되었다는 증명을 제공해야 합니다. 스캔 도구에서 사용하는 구성 파일 또는 정책일 수 있습니다. 개발자는 일반적으로 다음을 제공해야 합니다.

권장되는 오픈소스 스캔 도구를 사용하는 경우 개발자는

-

CSV 또는 XML 형식의 FluidAttack 또는 ZAP 검사 결과를 스캔합니다.

-

애플리케이션 유형과 관련된 모든 CWE를 보여주는 스캔을 실행하는 데 사용되는 정책 또는 구성 파일입니다.

-

각각 CWE에 매핑된 PASS/ FAIL 형식의 결과를 스캔합니다. FAILED 요구사항만 표시하는 스캔 결과도 허용됩니다.

-

'스코어카드'는 OWASP 벤치마크에 대해 DAST 또는 SAST 스캔 도구를 실행한 결과입니다.