Guida alla scansione delle applicazioni

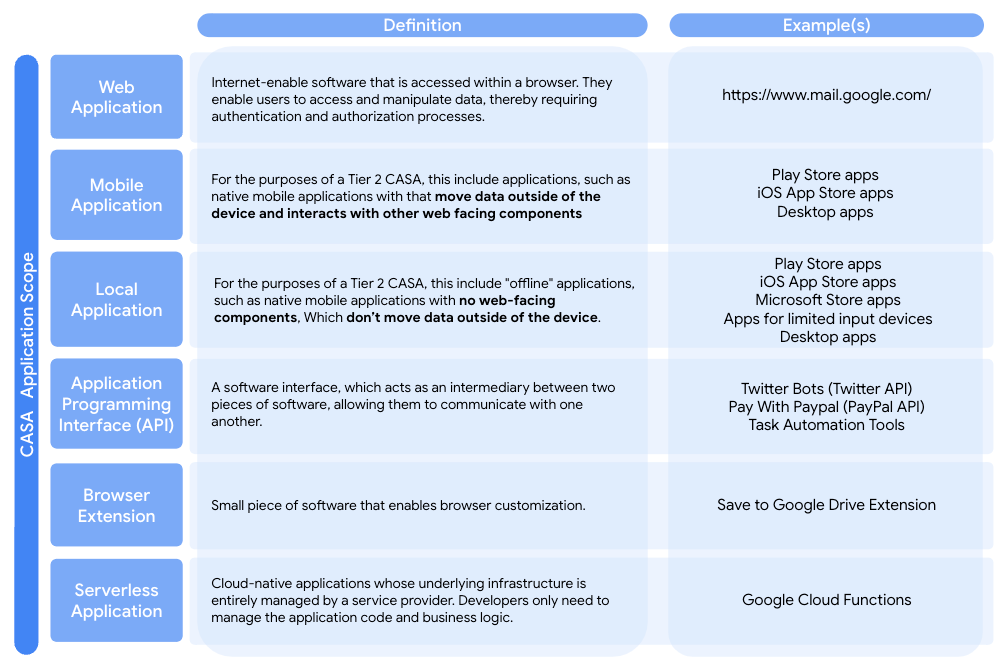

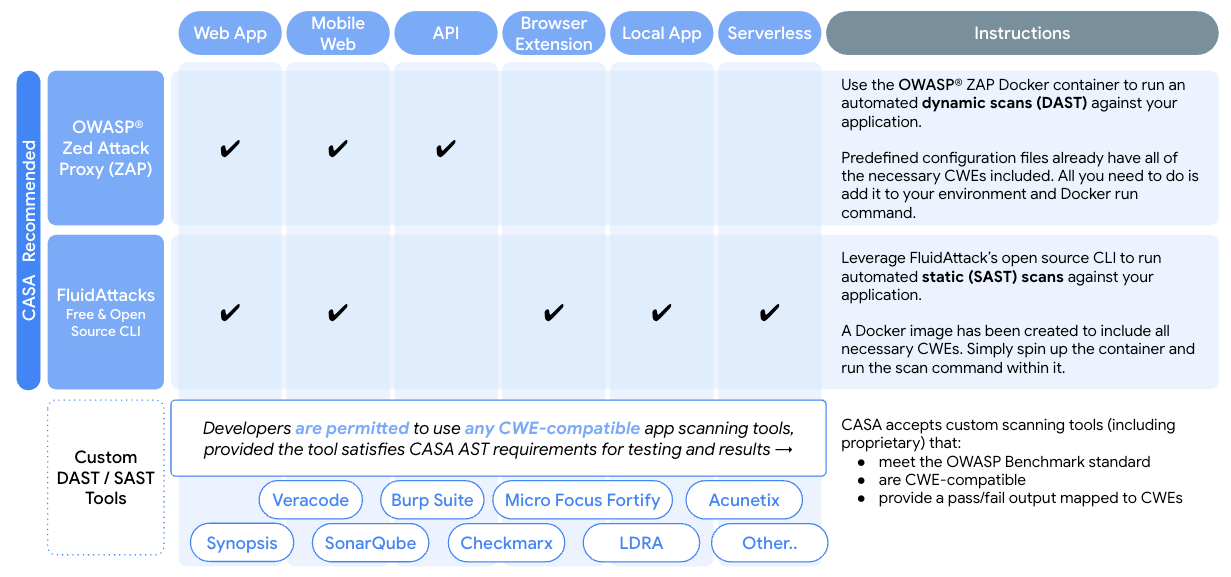

Lo scopo di questo documento è fornire agli sviluppatori di terze parti una guida passo passo su come eseguire una scansione statica o dinamica sulla tua applicazione. Questo documento illustra le procedure dei due strumenti di valutazione della sicurezza più comunemente cercati e di analisi dinamica. In ogni sezione, gli sviluppatori di terze parti possono trovare passaggi che li guidano nella procedura di configurazione delle scansioni automatiche. È necessario che gli sviluppatori di terze parti includano le CWE mappate al tipo di applicazione inviato (Web, dispositivi mobili, API, serverless, locali o estensioni del browser)

Una volta che gli sviluppatori di terze parti completano le scansioni, il risultato della scansione generato (sia CSV sia XML) deve essere caricato sul portale. Un revisore esaminerà i documenti inviati e fornirà le istruzioni per i passaggi successivi. Ulteriori informazioni sulla procedura di valutazione sono disponibili qui.

Ambito

Gli sviluppatori sono tenuti a eseguire la scansione delle proprie applicazioni per un insieme specifico di CWE mappati all'OSVSP Application Security Verification Standard (ASVS) v4.0. Il numero di CWE applicabili varia in base al tipo di applicazione. Tutti i CWE pertinenti sono stati inclusi nei vari file di configurazione forniti per FluidAttack e ZAP. Se questi strumenti open source vengono utilizzati per la scansione, gli sviluppatori devono selezionare solo il file di configurazione creato per il tipo di applicazione. Se viene utilizzato un altro strumento di scansione, tuttavia, gli sviluppatori devono fornire prove che siano stati inclusi tutti i CWE pertinenti. Può essere il file di configurazione o il criterio utilizzato dallo strumento di scansione. In generale, gli sviluppatori devono fornire quanto segue:

Se vengono utilizzati gli strumenti di scansione open source consigliati, gli sviluppatori devono fornire

-

Analizza i risultati della scansione di FluidAttack o ZAP in formato CSV o XML.

-

Il criterio o il file di configurazione utilizzato per eseguire la scansione, in cui sono visualizzati tutti i CWE pertinenti per il tipo di applicazione.

-

I risultati della scansione sono in formato PASS/ FAIL, ciascuno mappato a un CWE. Verranno accettati anche risultati di scansione che mostrano solo i requisiti FAILED.

-

Il "scorecard" risulta dall'esecuzione dello strumento di scansione DAST o SAST rispetto al benchmark OWASP.