מדריך לסריקת אפליקציות

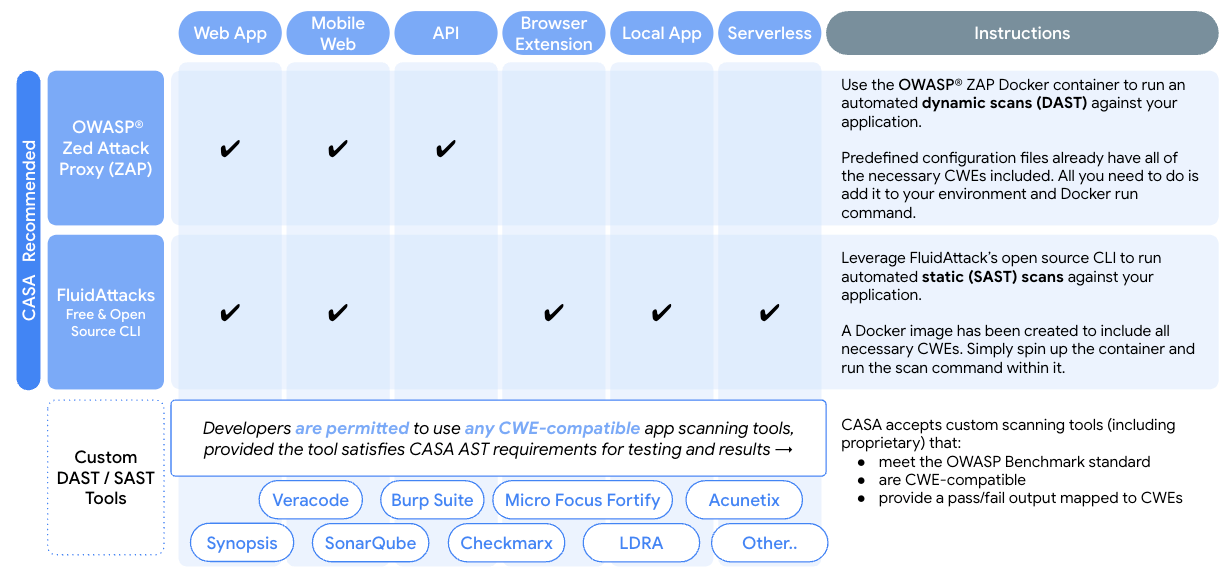

מטרת המסמך הזה היא לספק למפתחי 3P מדריך מפורט לגבי ביצוע סריקה סטטית או דינמית באפליקציה שלך. מסמך זה עוסק בהליכים של שני הכלים הנפוצים ביותר להערכת אבטחה, לסריקה סטטית ולסריקה דינמית. בכל קטע, מפתחי צד שלישי עשויים למצוא שלבים שינחו אותם בתהליך של הגדרת סריקות אוטומטיות. מפתחי צד שלישי צריכים לכלול את קוד ה-CWE שממופה לסוג האפליקציה ששלחה (אתר, נייד, API, ללא שרת, מקומי, או תוסף דפדפן)

אחרי שמפתחי צד שלישי משלימים את הסריקות, צריך להעלות את תוצאת הסריקה שנוצרה (קובץ CSV ו-XML) לפורטל. בודק יבחן את המסמכים ששלחת ויספק לך את השלבים הבאים. כאן אפשר לקרוא מידע נוסף על תהליך ההערכה.

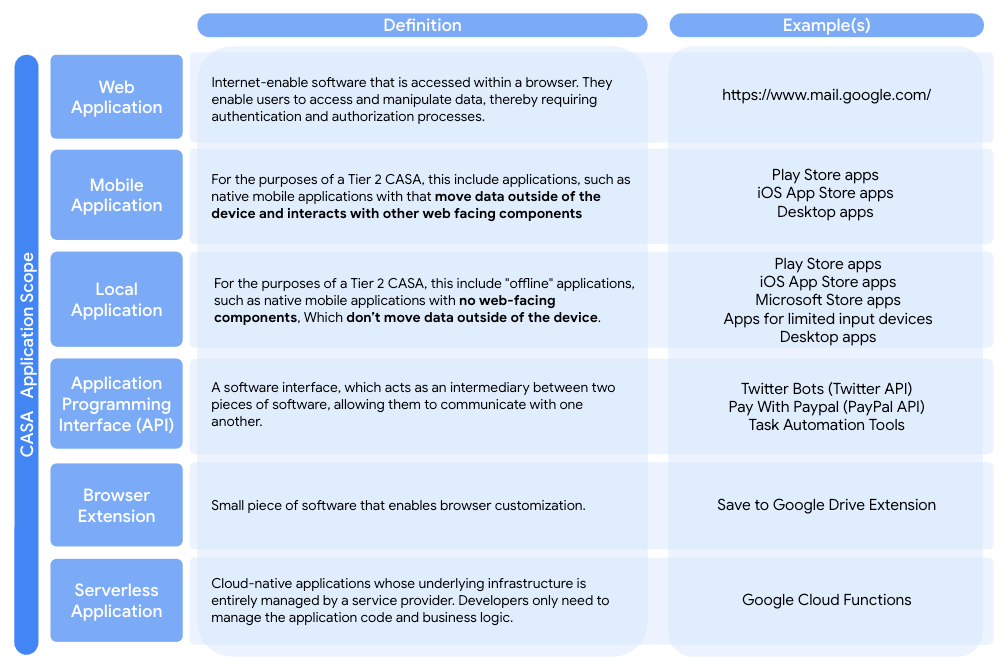

היקף

אנחנו מצפים ממפתחים לסרוק את האפליקציות שלהם לאיתור קבוצה מסוימת של CWE שממופה אל תקן OWASP Application Security Standard Standard ( ASVS) בגרסה 4.0. מספר רכיבי ה-CWE הרלוונטיים משתנה בהתאם לסוג האפליקציה. כל רכיבי ה-CWE הרלוונטיים נכללו בקובצי התצורה השונים שסופקו עבור FluidAttack ו-ZAP. אם הכלים האלה בקוד פתוח משמשים לסריקה, המפתחים צריכים לבחור רק את קובץ התצורה שנוצר עבור סוג האפליקציה שלהם. עם זאת, אם משתמשים בכלי סריקה אחר, המפתחים צריכים לספק הוכחות שכל CWEs הרלוונטיים נכללו. זה יכול להיות קובץ התצורה או המדיניות שבהם משתמש כלי הסריקה. באופן כללי, מפתחים צריכים לספק את הפרטים הבאים:

אם נעשה שימוש בכלי הסריקה המומלצים על ידי קוד פתוח, המפתחים חייבים לספק

-

סריקה של תוצאות FluidAttack או ZAP בפורמט CSV או XML.

-

קובץ המדיניות או קובץ התצורה המשמשים להפעלת הסריקה שבה מוצגים כל רכיבי ה-CWE הרלוונטיים לסוג האפליקציה.

-

סריקת התוצאות בפורמט 'עבר'/'כישלון', כל אחד ממופה אל CWE. בנוסף, יתקבלו תוצאות סריקה שעומדות בדרישות שלא טופלו.

-

תוצאות "כרטיס המידע" מריצים את כלי הסריקה DAST או SAST מול נקודת ההשוואה של OWASP.