FluidAttack

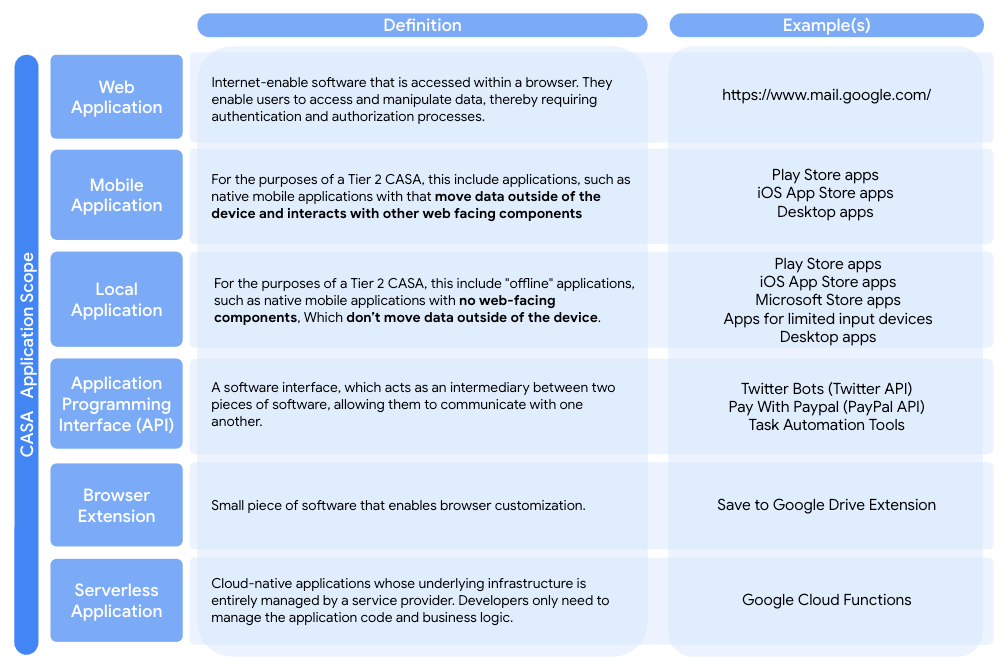

| כלי הסריקה | Web |

Mobile |

Local |

API |

Extension |

Serverless |

הוראות |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

משתמשים ב-CLI בקוד פתוח של FluidAttacks כדי לבצע סריקות סטטיות אוטומטיות (SAST) של האפליקציה. נוצר קובץ אימג' של Docker שכולל את כל ה-CWE הנדרשים. פשוט מפעילים את הקונטיינר ומריצים את פקודת הסריקה בתוכו. |

להגדרה של כל סוג

לחצו כאן

כדי לסרוק את קוד המקור של האפליקציות לאינטרנט, לנייד או לשימוש פנימי, של תוספים לדפדפנים או של פונקציות ללא שרת (serverless), פועלים לפי השלבים הבאים:

-

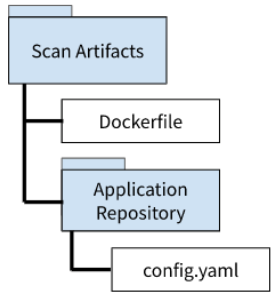

יוצרים תיקייה שתכלול את נכסי ה-Artifact של הסריקה.

-

נותנים שם לתיקייה ומעלים את CASA scan Dockerfile.

-

מעתיקים את מאגר האפליקציה לתיקייה הזו ומוסיפים את הקובץ config.yaml לתיקיית השורש. הקובץ נמצא כאן: config.yaml

-

ההגדרה הסופית אמורה להיראות כך:

בסוגי האפליקציות הבאים יש שיקולים נוספים שקשורים לאריזה. יש לפעול לפי הפורמט הנדרש כדי שהסריקה תתבצע בהצלחה.

פרויקטים ב-Android Studio: קובץ AndroidManifest.xml חייב להיות ב-'app/src/main/AndroidManifest.xml', וספריית 'app/src/main/java/' חייבת להתקיים.

-

קובץ התצורה (config.yaml) מציין איפה תאוחסן תוצאת הסריקה. ערכי ברירת המחדל מוצגים כאן.

אם סורקים אפליקציה מקורית של Android, צריך לציין את המיקום של חבילות APK על ידי עדכון הפרטים הבאים בקובץ התצורה:

apk:

# Description: dynamic scan of Android APKs.

כוללים:

-

app-arm-debug-Android.apk

-

app-arm-Android.APK

מעדכנים את הפרמטרים של 'include' בנתיבי הקבצים של קובצי ה-APK של היעד ביחס למיקום של קובץ config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

משאירים את הפורמט כ-CSV, אבל אפשר לשנות את שם הפלט בקובץ config.yaml.

-

יוצרים את קובץ האימג' של ה-Docker על ידי הרצת הפקודה הבאה:

docker build -t casascan /path/to/Dockerfile

-

כדי להפעיל את הקונטיינר ולהתחיל סריקה של Fluid SAST, מריצים את הפקודה הבאה (שימו לב שהשלב הזה יימשך זמן מה):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

בסיום שלב 5, התוצאות יישמרו בקובץ CSV בתיקיית מאגר האפליקציות.

-

כשהסריקה תושלם, מקבלים את המזהה של הקונטיינר על ידי הפעלת docker ps והעתקת ערך היציאה

-

מעתיקים את תוצאות הסריקה למארח באמצעות הפקודה הבאה:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv