راهنمای اسکن برنامه

هدف این سند ارائه راهنمای گام به گام به توسعه دهندگان 3P در مورد نحوه اجرای اسکن ایستا یا پویا بر روی برنامه شما است. این سند رویههای دو ابزار ارزیابی امنیتی که متداولترین آنها را مشاهده میکنند، اسکن استاتیک و پویش پویا را پوشش میدهد. در هر بخش، توسعه دهندگان 3P ممکن است مراحلی را بیابند تا آنها را در فرآیند پیکربندی اسکن های خودکار راهنمایی کنند. برای توسعه دهندگان 3P ضروری است که CWE های نگاشت شده به نوع برنامه ارسالی خود (وب، تلفن همراه، API، بدون سرور، محلی یا پسوند مرورگر) را وارد کنند.

هنگامی که توسعه دهندگان 3P اسکن ها را کامل کردند، نتیجه اسکن تولید شده (هم CSV و هم XML) باید در پورتال آپلود شود. یک ارزیاب مدارک ارائه شده را بررسی می کند و دستورالعمل مراحل بعدی را ارائه می دهد. اطلاعات بیشتر در مورد فرآیند ارزیابی را می توانید در اینجا بیابید .

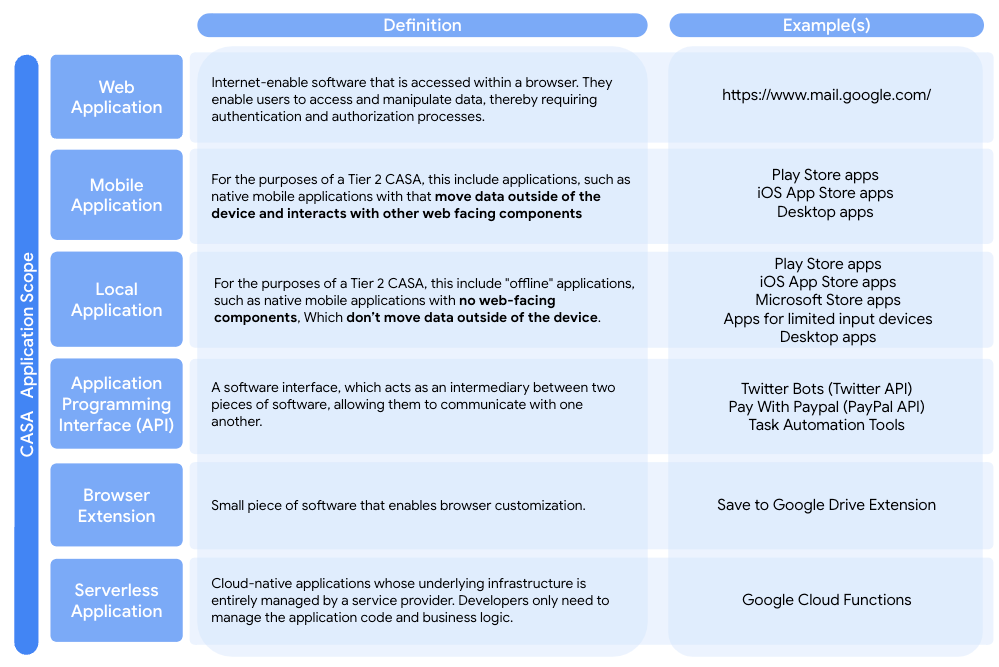

محدوده

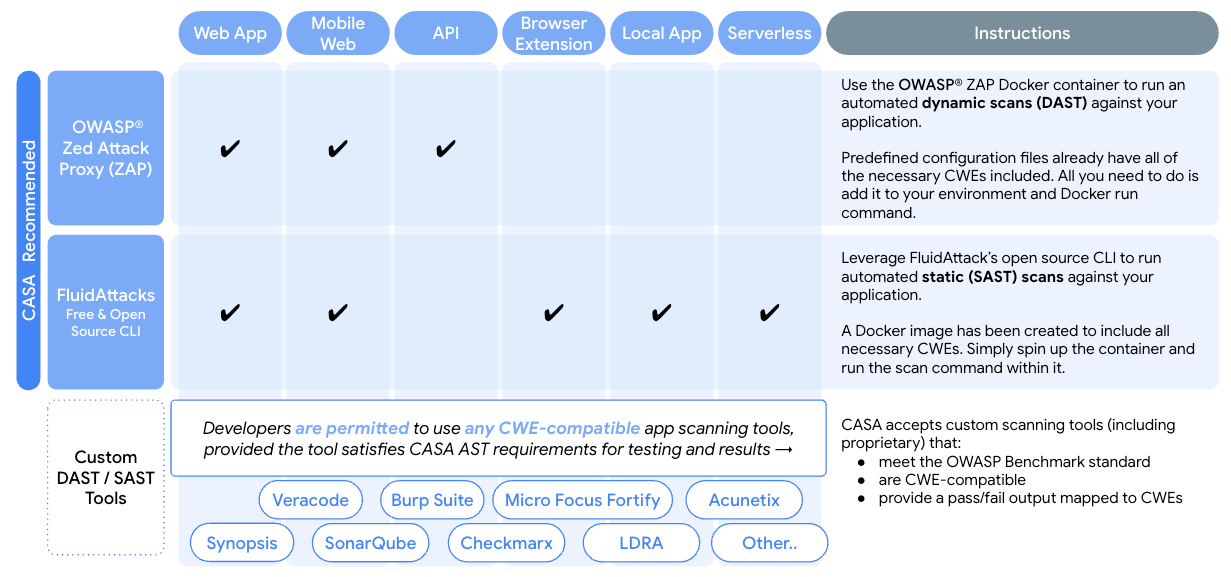

انتظار می رود توسعه دهندگان برنامه های خود را برای مجموعه ای خاص از CWE های نگاشت شده با استاندارد تأیید امنیت برنامه OWASP (ASVS) نسخه 4.0 اسکن کنند. تعداد CWE های قابل اجرا بر اساس نوع برنامه متفاوت است. تمام CWE های مربوطه در فایل های پیکربندی مختلف ارائه شده برای FluidAttack و ZAP گنجانده شده اند. اگر از این ابزارهای منبع باز برای اسکن استفاده می شود، توسعه دهندگان فقط باید فایل پیکربندی ایجاد شده برای نوع برنامه خود را انتخاب کنند. با این حال، اگر از ابزار اسکن دیگری استفاده شود، توسعهدهندگان باید شواهدی را ارائه کنند که نشان دهد همه CWEهای مربوطه گنجانده شدهاند. این می تواند فایل پیکربندی یا خط مشی مورد استفاده ابزار اسکن باشد. به طور کلی، توسعه دهندگان باید موارد زیر را ارائه دهند:

اگر از ابزارهای اسکن منبع باز توصیه شده استفاده می شود، توسعه دهندگان باید ارائه دهند

نتایج اسکن FluidAttack یا ZAP را در قالب CSV یا XML اسکن کنید.

خط مشی یا فایل پیکربندی مورد استفاده برای اجرای اسکن که همه CWE های مربوط به نوع برنامه را نشان می دهد.

نتایج اسکن در قالب PASS/FAIL، هر کدام به یک CWE نگاشت شده است. نتایج اسکن که فقط الزامات FAILED را نشان میدهند نیز پذیرفته میشوند.

"کارت امتیاز" از اجرای ابزار اسکن DAST یا SAST در برابر معیار OWASP حاصل می شود.