Guía de escaneo de aplicaciones

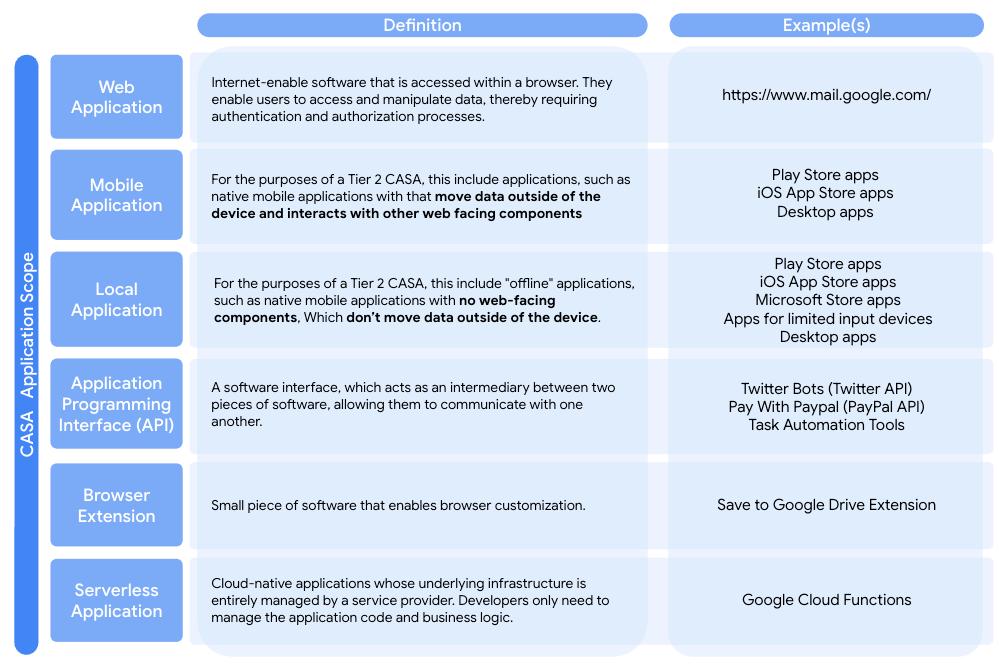

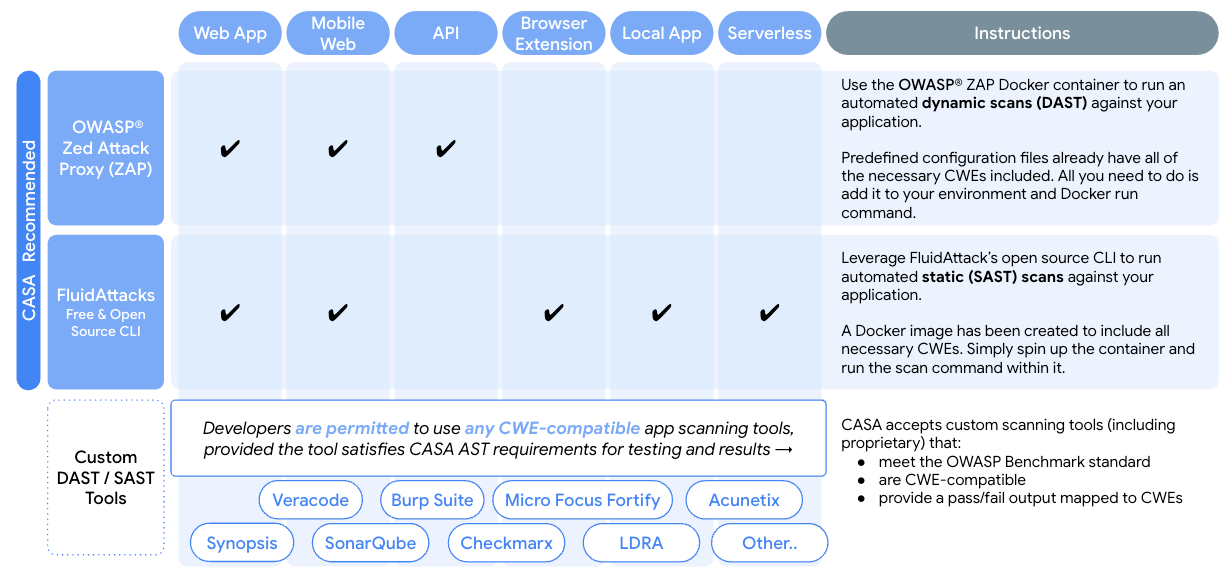

El objetivo de este documento es proporcionar a los desarrolladores externos una guía paso a paso sobre cómo ejecutar un análisis estático o dinámico en tu aplicación. En este documento, se abordan los procedimientos de las dos herramientas de evaluación de seguridad más observadas: el análisis estático y el análisis dinámico. En cada sección, los desarrolladores externos pueden encontrar pasos que los guiarán en el proceso de configuración de los análisis automatizados. Es necesario que los desarrolladores externos incluyan los CWE asignados a su tipo de aplicación enviado (web, dispositivo móvil, API, sin servidores, local o extensión de navegador).

Una vez que los desarrolladores externos completan los análisis, el resultado del análisis generado (CSV y XML) debe subirse al portal. Un evaluador revisará los documentos enviados y te proporcionará las instrucciones para los próximos pasos. Para obtener más información sobre el proceso de evaluación, haz clic aquí.

Permiso

Se espera que los desarrolladores analicen sus aplicaciones en busca de un conjunto específico de CWE asignadas al estándar de verificación de seguridad para aplicaciones (ASVS) v4.0 de OWASP. La cantidad de CWE aplicables varía según el tipo de aplicación. Se incluyeron todas las CWE relevantes en los diversos archivos de configuración proporcionados para FluidAttack y ZAP. Si estas herramientas de código abierto se usan para el análisis, los desarrolladores solo deberán seleccionar el archivo de configuración creado para su tipo de aplicación. Sin embargo, si se usa otra herramienta de análisis, los desarrolladores deben proporcionar evidencia de que se incluyeron todas las CWE relevantes. Puede ser el archivo de configuración o la política que usa la herramienta de análisis. En general, los desarrolladores deben proporcionar lo siguiente:

Si se usan las herramientas de análisis de código abierto recomendadas, los desarrolladores deben proporcionar

-

Resultados del análisis de FluidAttack o ZAP en formato CSV o XML.

-

La política o el archivo de configuración que se usa a fin de ejecutar el análisis, que muestra todas las CWE relevantes para el tipo de aplicación.

-

El resultado del análisis es PASS/ FAIL y se asigna a un CWE. También se aceptarán los resultados de análisis que solo muestren los requisitos FAILED.

-

El “resultados” resulta de la ejecución de la herramienta de análisis DAST o SAST en la comparativa de OWASP.