FluidAttack

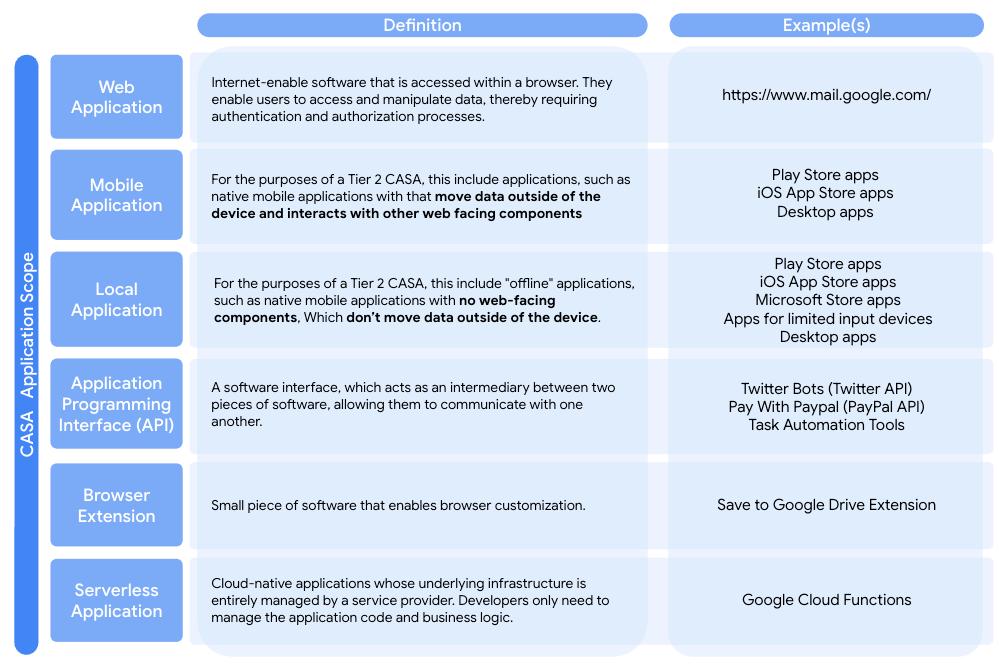

| Herramienta de escaneo | Web |

Mobile |

Local |

API |

Extension |

Serverless |

Instrucciones |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

Aprovecha la CLI de código abierto de FluidAttacks para realizar análisis estáticos automatizados (SAST) en tu aplicación. Se creó una imagen de Docker para incluir todos los CWE necesarios. Simplemente inicia el contenedor y ejecuta el comando de análisis dentro de él. |

Para ver la definición de cada tipo,

haz clic aquí

Para realizar un análisis del código fuente de tus aplicaciones web, para dispositivos móviles o internas, extensiones de navegador o funciones sin servidor, sigue estos pasos:

-

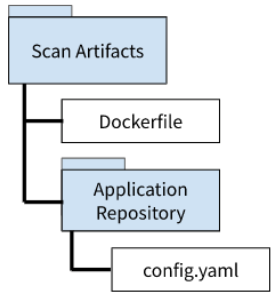

Crea una carpeta para contener los artefactos de análisis.

-

Asigna un nombre a la carpeta y sube el Dockerfile de análisis de CASA.

-

Clona el repositorio de la aplicación dentro de esta carpeta y agrega el archivo config.yaml dentro de la carpeta raíz. Puedes encontrar este archivo aquí: config.yaml

-

La configuración final debería aparecer de la siguiente manera:

Los siguientes tipos de aplicaciones tienen consideraciones de empaquetado adicionales. Sigue el formato necesario para que el análisis sea exitoso.

Proyectos de Android Studio: El archivo AndroidManifest.xml debe estar ubicado en "app/src/main/AndroidManifest.xml" y debe existir el directorio "app/src/main/java/".

-

El archivo de configuración (config.yaml) especifica la ubicación en la que se almacenarán los resultados del análisis. Aquí se muestran los valores predeterminados.

Si escaneas una aplicación nativa para Android, especifica la ubicación de los APKs actualizando lo siguiente en el archivo de configuración:

apk:

# Descripción: análisis dinámico de APK de Android.

incluye:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

Actualiza los parámetros "include" con las rutas de acceso a los APKs de destino en relación con la ubicación del archivo config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

Mantén el formato como CSV, pero no dudes en cambiar el nombre del resultado dentro del archivo config.yaml.

-

Ejecuta el siguiente comando para compilar la imagen de Docker:

docker build -t casascan /path/to/Dockerfile

-

Inicia el contenedor y ejecuta el siguiente comando para iniciar un análisis de SAST de Fluid (ten en cuenta que este paso llevará un tiempo en completarse):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

Una vez que se complete el paso 5, los resultados se almacenarán en un archivo CSV dentro de la carpeta del repositorio de tu aplicación.

-

Una vez que se complete el análisis, obtén el ID de tu contenedor. Para ello, ejecuta docker ps y copia el valor del puerto.

-

Ejecuta el siguiente comando para copiar los resultados del análisis en tu host:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv