FluidAttack

| أداة فحص | Web |

Mobile |

Local |

API |

Extension |

Serverless |

التعليمات |

|---|---|---|---|---|---|---|---|

FluidAttacks Free & Open Source CLI |

يمكنك الاستفادة من واجهة برمجة التطبيقات المفتوحة المصدر FluidAttacks من أجل إجراء عمليات فحص آلي للتطبيقات الثابتة (SAST) ضد تطبيقك. تم إنشاء صورة Docker لتضمين جميع تقييمات CWE اللازمة. ما عليك سوى تشغيل الحاوية وتنفيذ الأمر scan داخلها. |

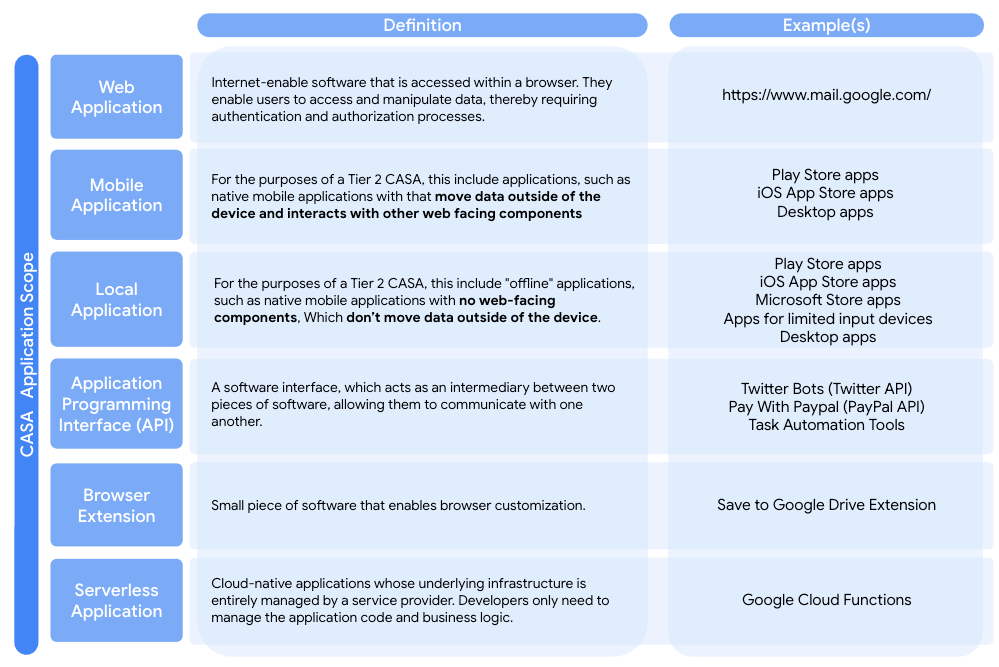

للاطّلاع على تعريف كل نوع،

انقر على هذا الرابط

يمكن فحص رمز المصدر لتطبيقات الويب أو الأجهزة الجوّالة أو التطبيقات الداخلية أو إضافات المتصفّح أو وظائف "البرامج بدون خادم" باتّباع الخطوات التالية:

-

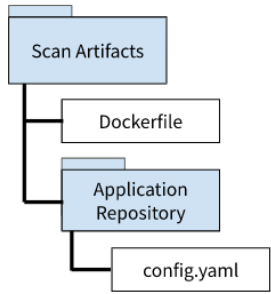

أنشئ مجلدًا يحتوي على عناصر المسح الضوئي.

-

أدخِل اسمًا للمجلد وحمِّلملف CASA scan Dockerfile.

-

انسخ مستودع التطبيق داخل هذا المجلد وأضِف ملف config.yaml داخل المجلد الجذر. يمكنك العثور على هذا الملف هنا: config.yaml

-

يُفترض أن يظهر الإعداد النهائي على النحو التالي:

تتضمّن أنواع التطبيقات التالية اعتبارات إضافية تتعلّق بتغليف التطبيقات. يُرجى اتّباع التنسيق اللازم لإجراء عملية فحص ناجحة.

مشاريع "استوديو Android": يجب أن يكون ملف AndroidManifest.xml متوفّرًا في "app/src/main/AndroidManifest.xml"، ويجب أن يكون الدليل "app/src/main/java/" متوفّرًا.

-

يحدّد ملف الإعداد (config.yaml) مكان تخزين نتائج الفحص. تظهر القيم التلقائية هنا.

إذا كنت تفحص تطبيق Android أصليًا، حدِّد موقع أي حِزم APK من خلال تحديث ما يلي ضمن ملف الإعداد:

apk:

# Description: dynamic scan of Android APKs.

تشمل:

-

app-arm-debug-Android.apk

-

app-arm-Android.apk

عدِّل المَعلمات "include" باستخدام مسارات الملفات في حِزم APK المستهدَفة وفقًا لموقع ملف config.yaml.

-

output:

file_path: ./Fluid-Attacks-Results.csv

format: CSV

يجب الاحتفاظ بالتنسيق بتنسيق CSV، ولكن يمكنك تغيير اسم الإخراج ضمن ملف config.yaml.

-

أنشئ صورة docker من خلال تنفيذ الأمر أدناه:

docker build -t casascan /path/to/Dockerfile

-

ابدأ الحاوية وابدأ عملية فحص Fluid SAST من خلال تنفيذ الأمر أدناه (يُرجى العِلم أنّ هذه الخطوة ستستغرق بعض الوقت لإكمالها):

docker run casascan m gitlab:fluidattacks/universe@trunk /skims scan {App Repo Name}/config.yaml

-

بعد اكتمال الخطوة 5، سيتم تخزين النتائج في ملف CSV ضمن مجلد مستودع التطبيقات.

-

بعد اكتمال عملية الفحص، يمكنك الحصول على رقم تعريف الحاوية من خلال تشغيل docker ps ونسخ قيمة المنفذ.

-

انسخ نتائج الفحص إلى المضيف من خلال تنفيذ الأمر أدناه:

docker cp {Container ID}:/usr/scan/{App Repo Name}/Fluid-Attacks-Results.csv SAST-Results.csv