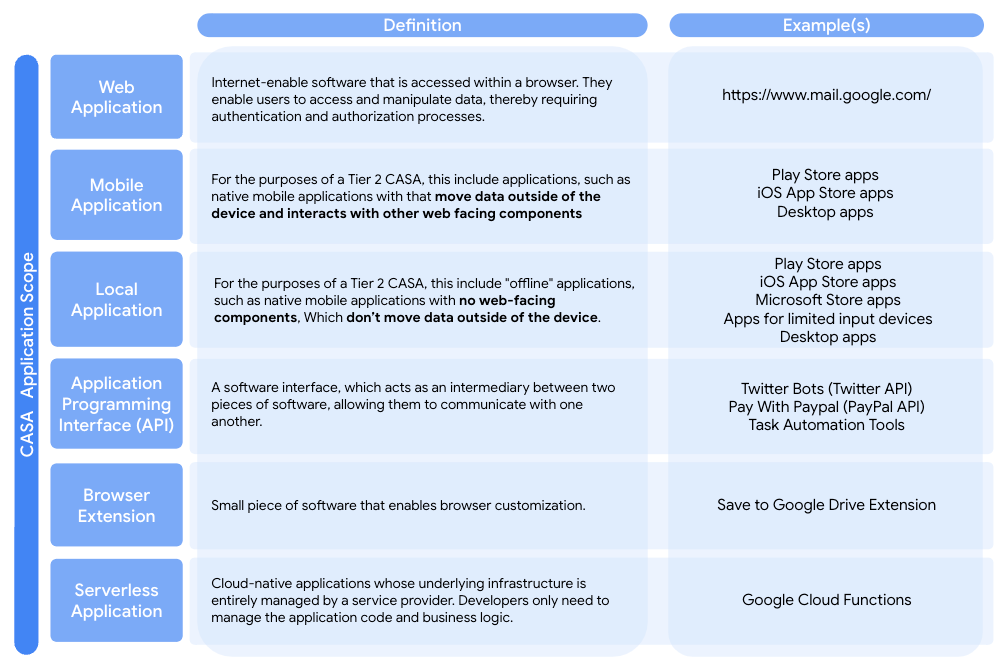

范围

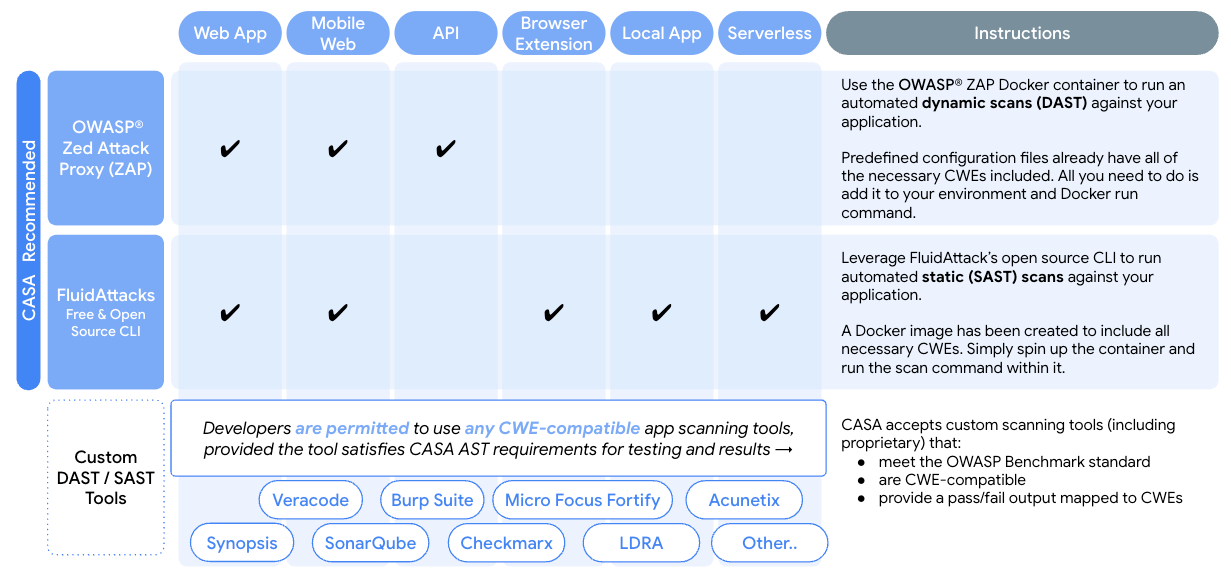

开发者应扫描其应用,以查找映射到 OWASP 应用安全验证标准 (ASVS) v4.0 的一组特定 CWE。适用的 CWE 数量因应用类型而异。所有相关的 CWE 都已包含在为 FluidAttack 和 ZAP 提供的各种配置文件中。如果这些开源工具用于扫描,开发者只需选择为其应用类型创建的配置文件。不过,如果使用其他扫描工具,开发者必须提供证据,证明所有相关 CWE 均已包含在内。这可以是扫描工具使用的配置文件或政策。总体而言,开发者需要提供以下信息:

如果使用推荐的开源扫描工具,开发者必须提供

-

扫描 CSV 或 XML 格式的 FluidAttack 或 ZAP 扫描结果。

-

用于运行扫描的政策或配置文件,其中显示与应用类型相关的所有 CWE。

-

以 PASS/ FAIL 格式扫描结果,每一项都映射到 CWE。系统还会显示仅显示为 FAILED 要求的扫描结果。

-

“统计信息摘要”是根据 OWASP 基准运行 DAST 或 SAST 扫描工具生成的。